Muhtemelen Microsoft Entra Roles bölümünde Partner Tier 2 Support rolü nedir diye sorduğumuzda hepimiz böyle bir rolü görmedik diyebiliriz. Entra ID’nin, Global Administrator’a yükseltmeyi mümkün kılan “Partner Tier 2 support” adlı yerleşik bir rolü vardır ancak bu rol, Azure portal GUI’sinde gizlenir ve siz açmadığınız sürece görüntüleyemezsiniz.

Bir Saldırgan, Entra ID kiracısında gizli olan ve sistem içerisinde yüksek derecede yetkilere sahip olmak için Partner Tier 2 Support rolünü hedefleyebilir. Azure portal GUI’si bu rolü gizlediğinden, Azure yöneticilerinin ve güvenlik uzmanlarının bu role ilişkin atamaları denetlemesi zordur. Bu sebeple bu rolün kontrolü yapılmadığı noktada büyük problemler ortaya çıkabilir ve gereksiz yetkilendirilmeler sisteminizde varolabilir.

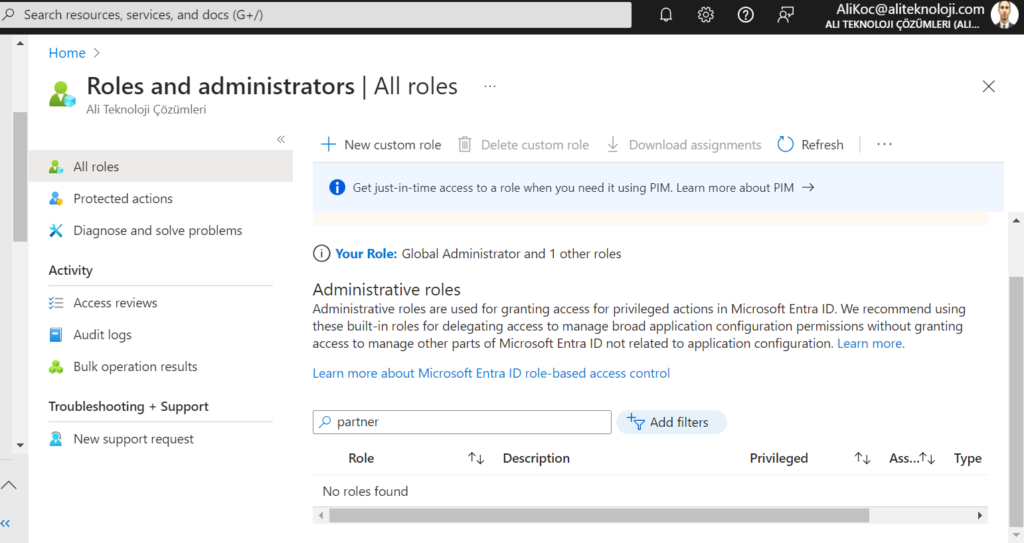

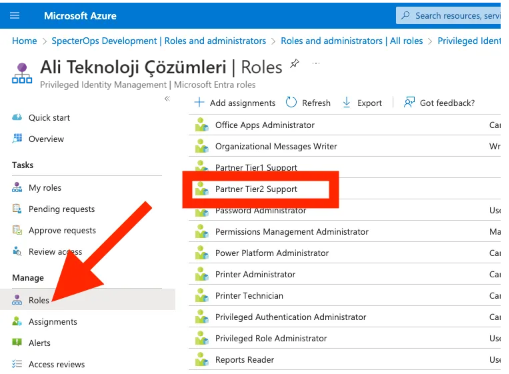

Entra ID “Rolles and Administrator” tablosunda bu rolü gizlerken, “Microsoft Entra Privileged Identity Management” rol yönetimi görünümü bu rolü ve diğer tüm gizli rolleri bize göstermektedir.

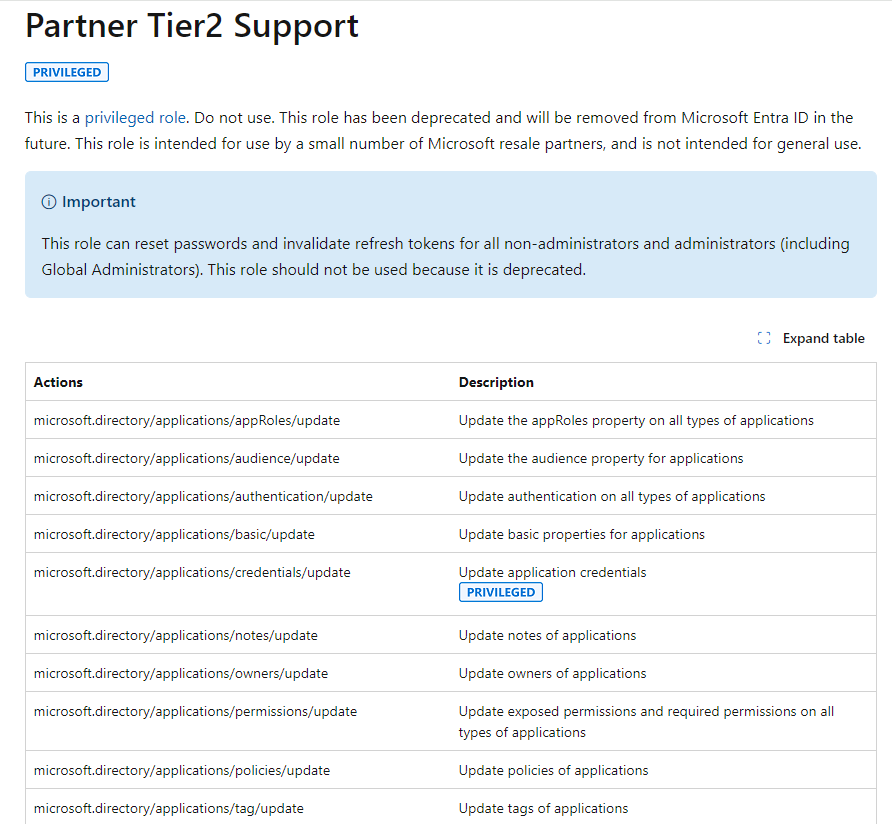

Microsoft Dökümanlarına göre “Partner Tier 2 Support” rolü yerleşik bir Entra ID rolü olduğunu görüyoruz.

Microsoft Dökümanlarında şöyle bir ibare dikkat çekiyor : “Bu rol kullanımdan kaldırılmıştır ve gelecekte Microsoft Entra ID’den kaldırılacaktır. Bu rol, az sayıda Microsoft partner ortağı tarafından kullanılmak üzere tasarlanmıştır ve genel kullanıma yönelik değildir.”

Peki Bu Rol Hangi Özelliklere Sahip ?

“Partner Tier 2 Support” Rolü Global Administrator kadar güçlü değildir, ancak rol, bu role sahip bir kullanıcının kendisini veya başka bir kullanıcıyı Global Administrator Rolüne terfi ettirmesine olanak tanır. Bakın bu çok önemli bir fark. Çünkü bu role sahip bir kişi, dilediği kişiyi Global Admin yapabilmektedir ve bu çok büyük bir risk barındırmaktadır. Bunun yanı sıra Partner Tier 2 Support rolü ayrıca şu haklara da sahip oluyor.

- Kendisini veya bir başkasını Global Admin yapabilir

- Global Adminler dahil herhangi bir kullanıcının şifresini sıfırlayabilir

- Herhangi bir kullanıcıya herhangi bir uygulama rolü verebilir

- Herhangi bir uygulama rolüne yönetici atayabilir

- Mevcut tüm uygulama kayıtlarına yeni kimlik bilgisi ekleyebilir

- Mevcut tüm uygulama kayıtlarına yeni Owner rolü ekleyebilir

- Rol atanamayan gruplara yeni üyeler ekleyebilir

- Rol atanamayan gruplara yeni Owner Rolü ekleyebilir

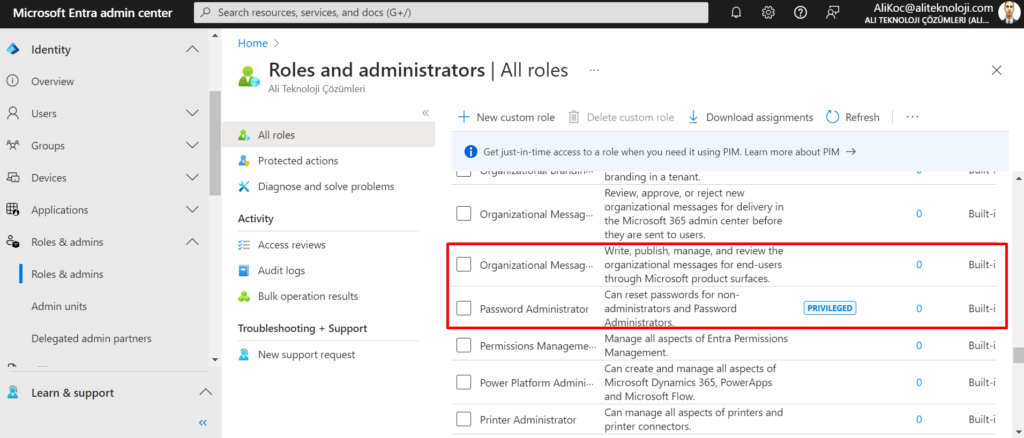

Peki Bu Rol Nerede ?

Bu rol için atamaları kontrol etmek isteyen yöneticiler bazı zorluklarla karşı karşıya diyebiliriz. Azure portal ekranında default olarak bu rolü , rol listesinden gizlemektedir. Entra ID rolleri, Entra ID > Rolles and Administrator ‘a gidilerek kontrol edebiliriz. Aşağıdaki ekranda gördüğünüz üzere alfabetik sıralanmış listede bu rolü görememekteyiz.

Görünen üzere Roles and Administrators ekranında bu rolü görememekteyiz.

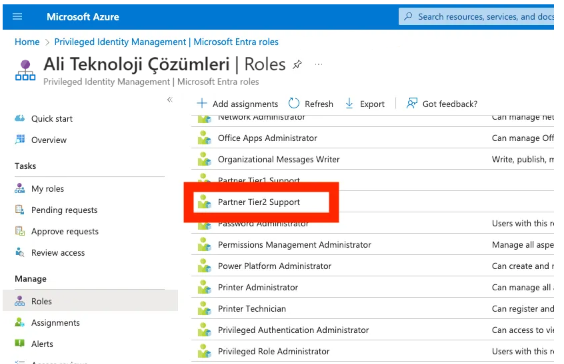

Ancak; “Privileged Identity Management | Microsoft Entra roles” ekranından bu rolü görüntüleyebilirsiniz.

Bu rol ile birlikte “Directory Synchronization Accounts” ve “Partner Tier1 Support” rolleri de GUI ‘da gösterilmemektedir.

Bu rollerin GUI’de nasıl gizlendiğinin mantığını anlamak önemlidir çünkü bu aynı zamanda özel roller hiçbir zaman yerleşik olmadığından ve yerleşik olmayan roller her zaman grafik arayüzünde görüntülendiğinden, saldırganların yeni, gizli bir Entra rolü oluşturamayacağı anlamına da gelir.

Azure Yöneticileri Bu Rolü Nasıl Denetleyebilir?

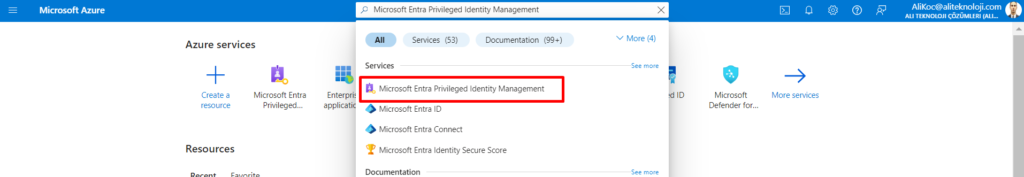

Entra “Roles and Administrator” tablosu bu (ve diğer) rolleri gizlerken, Entra PIM rolleri yönetimi tablosu bu rolü gösterir. Azure portalı ana sayfasında “Microsoft Entra Privileged Identity Management”a giriş yaparak rol atama ekranına gidebiliriz.

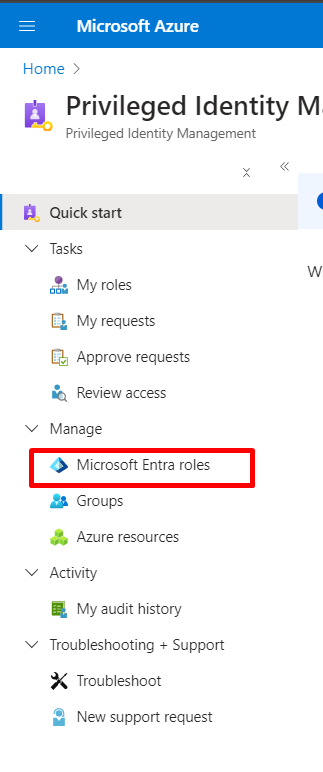

Daha sonra “Microsoft Entra Roles” seçeneğini seçiyoruz.

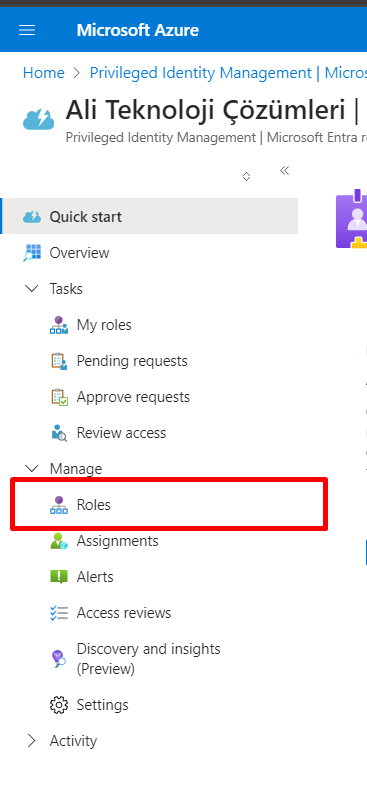

“Roles” ekranına tıklıyoruz.

Burada söz konusu rol için uygun ve etkin atamaları görebilecek ve denetleyebileceksiniz.

Azure yöneticileri bu rol için etkin ve uygun atamaları derhal ve düzenli olarak denetlemelidir. Bu role ilişkin mevcut ve uygun atamaları denetlemek için Azure yöneticileri, MS Graph roleAssignmentSchedules uç noktasına bir GET isteğinde bulunabilir.

Entra ID karmaşık, opak ve dinamik bir sistemdir. Azure yöneticilerinin, Entra ID ve diğer Azure hizmetlerinin güvenlik duruşunu olumsuz etkileyebilecek yapıları anlamak herşeyden önemlidir.

Bu yazı dizisinde farkındalığımın artmasını sağlayan “Andy Robbins” ‘e teşekkür ederim.