Dijital çağda, güvenli iletişim ve kimlik doğrulama, herhangi bir bilişim altyapısının temel unsurlarından biridir. Public Key Infrastructure (PKI), bu güvenliği sağlamak için kullanılan bir teknolojidir. Bu makalede, PKI’nin ne olduğunu, nasıl çalıştığını ve Microsoft’un PKI çözümlerini inceleyeceğiz.

PKI Nedir?

Public Key Infrastructure (PKI), dijital sertifikalar ve açık anahtar şifrelemesi kullanarak güvenli elektronik iletileri, kimlik doğrulamayı ve veri bütünlüğünü sağlayan bir çerçevedir. PKI, çeşitli bileşenlerden oluşur ve bu bileşenler birlikte çalışarak güvenli bir dijital ortam sağlar. HTTPS’teki Authentication için kullanılan dijital sertifikaların üretilmesi, dağıtılması ve kimlik doğrulaması aşamasında kullanılabilmesi için gerekli altyapıyı sağlamaktadır.

Public Key Infrastructure, çok çeşitli uygulamalarda özellikleri kullanır, ancak en çok dijital platformları ve hizmetleri korumak için kullanılır. Yaygın bir dağıtım, veri aktarımlarının korunmasıdır, böylece bir ağ üzerinden gönderilen bilgiler yalnızca hedeflenen alıcı tarafından görüntülenebilir.

Güvensiz ağ üzerinden aldığı sertifikanın gerçekten beyan edilen partiye ait olup olmadığını doğrulamak isteyen istemci aşağıdaki şekildeki gibi sertifika üzerindeki imzaları hiyerarşi içerisinde en yukarı kök sertifikaya kadar takip eder.

Sertifika Yetkilisi (CA): Dijital sertifikalar veren ve doğrulayan otoritedir. Bir CA, kullanıcıların veya cihazların kimliklerini doğrular ve bu doğrulamayı dijital bir sertifika ile belgelendirir.

Kayıt Yetkilisi (RA): Sertifika talep eden kişilerin veya cihazların kimliklerini doğrulayan ve CA’ya bu talepleri ileten otoritedir.

Dijital Sertifikalar: Açık anahtar ve sertifika sahibinin kimlik bilgilerini içeren dijital belgeler. Bu sertifikalar, sertifika sahibinin kimliğini doğrulamak için kullanılır.

Açık ve Gizli Anahtarlar: Açık anahtar şifrelemesinin temelini oluşturur. Açık anahtar, herkese açık olarak paylaşılırken, gizli anahtar yalnızca sahibi tarafından bilinir.

Sertifika İptal Listesi (CRL): Artık güvenilir olmayan veya iptal edilen sertifikaların listesi.

PKI Nasıl Çalışır?

PKI, iki ana süreç üzerine kuruludur: şifreleme ve kimlik doğrulama.

Şifreleme: PKI, açık anahtar şifrelemesi kullanarak verileri güvenli hale getirir. Bir kullanıcı, bir mesajı alıcının açık anahtarı ile şifreler ve alıcı bu mesajı kendi gizli anahtarı ile çözer.

Kimlik Doğrulama: PKI, dijital sertifikalar kullanarak kullanıcıların ve cihazların kimliklerini doğrular. CA tarafından verilen dijital sertifikalar, bir kullanıcının veya cihazın kimliğini güvenilir bir şekilde doğrular.

PKI’nın nasıl çalıştığını adım adım detaylandırılmış bir şekilde açıklarsam:

Anahtar Çiftinin Oluşturulması

PKI’de, her kullanıcı (veya cihaz) bir açık anahtar ve bir özel anahtar olmak üzere iki anahtar oluşturur:

- Açık Anahtar (Public Key): Herkesle paylaşılabilen anahtardır.

- Özel Anahtar (Private Key): Sadece sahibinin bildiği ve gizli tutulan anahtardır.

Dijital Sertifika Oluşturma

Bir kullanıcı veya cihaz, açık anahtarını içeren bir dijital sertifika almak için Sertifika Otoritesine (CA) başvurur. Bu süreçte şunlar gerçekleşir:

- Sertifika İsteği (Certificate Signing Request, CSR): Kullanıcı, açık anahtarını ve kimlik bilgilerini içeren bir CSR oluşturur ve CA’ya gönderir.

- Doğrulama: CA, başvuruda bulunan kişinin veya cihazın kimliğini doğrular.

- Sertifikanın İmzalanması: Kimlik doğrulama başarılı olursa, CA dijital sertifikayı oluşturur ve kendi özel anahtarı ile imzalar. Bu dijital sertifika, kullanıcının kimlik bilgilerini ve açık anahtarını içerir.

Sertifikanın Dağıtılması

Dijital sertifika, sahibine ve gerektiğinde diğer taraflara güvenli bir şekilde iletilir. Bu sertifika, sahibinin kimliğini doğrulamak ve iletişimi şifrelemek için kullanılabilir.

Kimlik Doğrulama

PKI’nin önemli bir kullanımı, kimlik doğrulamadır. Bu, dijital sertifikalar ve dijital imzalar aracılığıyla gerçekleştirilir:

- Dijital İmza: Bir mesaj veya belge, gönderenin özel anahtarı kullanılarak dijital olarak imzalanır. Bu, mesajın veya belgenin kaynağını ve bütünlüğünü doğrular.

- İmza Doğrulama: Alıcı, dijital imzayı gönderenin açık anahtarı ile doğrular. Eğer doğrulama başarılı olursa, mesajın veya belgenin gerçekten göndericiden geldiği ve değişmediği anlaşılır.

Şifreleme ve Şifre Çözme

PKI ayrıca şifreleme ve şifre çözme işlemlerinde de kullanılır:

- Şifreleme: Gönderen, alıcının açık anahtarını kullanarak bir mesajı şifreler.

- Şifre Çözme: Alıcı, kendi özel anahtarı ile mesajı çözer. Bu, mesajın sadece alıcı tarafından okunabilmesini sağlar.

Sertifika İptali ve Yenileme

Sertifikalar belirli bir süre için geçerlidir ve süresi dolduğunda veya güvenli olmadığı düşünüldüğünde iptal edilebilir:

- Sertifika İptal Listesi (CRL): CA, iptal edilen sertifikaların listesini tutar ve yayınlar.

- Online Sertifika Durumu Protokolü (OCSP): Daha dinamik bir yöntem olan OCSP, belirli bir sertifikanın geçerli olup olmadığını kontrol etmek için kullanılır.

Güven Zinciri (Chain of Trust)

PKI’de, güven zinciri önemlidir. CA’lar, kök sertifikalarına dayanan ara sertifikalar çıkararak güven zincirini oluşturur. Kök CA, ara CA’ları ve onların çıkardığı son kullanıcı sertifikalarını doğrular. Bu güven zinciri, sertifikaların doğrulanmasında kritik bir rol oynar.

PKI, güvenli iletişim ve kimlik doğrulama sağlamak için kriptografi, dijital sertifikalar ve güvenilir üçüncü tarafları kullanarak karmaşık ama etkili bir altyapı sunar. PKI, günümüzde internet güvenliği, e-posta güvenliği, kod imzalama ve daha birçok alanda yaygın olarak kullanılmaktadır.

Microsoft PKI Nedir ?

Microsoft PKI (Public Key Infrastructure), Windows Server işletim sistemi ve Active Directory hizmetleri kullanılarak yönetilen bir PKI çözümüdür. Microsoft PKI, sertifika hizmetleri, güvenlik politikaları ve dijital sertifika yönetimi ile güvenli iletişim ve kimlik doğrulama sağlar.

Active Directory Certificate Services (AD CS)

Microsoft PKI’nin temel bileşeni olan AD CS, dijital sertifikaların oluşturulmasını, yönetilmesini ve dağıtılmasını sağlayan bir hizmettir. AD CS şu bileşenleri içerir:

- Sertifika Yetkilisi (CA): Sertifikaları imzalar ve dağıtır. Birincil CA (kök CA) ve alt CA (ara CA) olarak yapılandırılabilir.

- Online Responder: Sertifikaların geçerliliğini kontrol etmek için OCSP (Online Certificate Status Protocol) yanıtlarını sağlar.

- Sertifika Kayıt Noktası (Enrollment Point): Kullanıcıların ve cihazların sertifika taleplerini kabul eder ve işler.

Sertifika Yetkilisi Hiyerarşisi

Microsoft PKI, güvenlik ve yönetim kolaylığı için bir CA hiyerarşisi kullanır:

- Kök CA: En üst seviyedeki CA’dır ve kendi kendine imzalıdır. Güven zincirinin başlangıç noktasıdır.

- Ara CA: Kök CA tarafından imzalanan sertifikaları çıkarır. Ara CA’lar, sertifika yönetimini dağıtarak güvenliği artırır ve ölçeklenebilirliği sağlar.

Sertifika Şablonları

Microsoft PKI, farklı türde sertifikalar oluşturmak için sertifika şablonları kullanır. Bu şablonlar, belirli kullanıcı veya cihaz gereksinimlerine göre özelleştirilebilir:

- Kullanıcı Sertifikaları: E-posta şifreleme, dijital imza ve kimlik doğrulama için kullanılır.

- Cihaz Sertifikaları: Sunucu kimlik doğrulama, VPN erişimi ve ağ güvenliği için kullanılır.

- Kod İmza Sertifikaları: Yazılım ve kodların bütünlüğünü ve kaynağını doğrulamak için kullanılır.

Sertifika Kayıt ve Yönetim

Microsoft PKI, sertifikaların kayıt ve yönetimi için çeşitli yöntemler sunar:

- Otomatik Kayıt: Grup ilkeleri kullanılarak kullanıcı ve cihazlar için otomatik olarak sertifika alınır ve yenilenir.

- Manuel Kayıt: Kullanıcılar veya yöneticiler, sertifika taleplerini manuel olarak yapar.

- Web Kayıt: Web tabanlı arayüz kullanılarak sertifika talepleri yapılabilir.

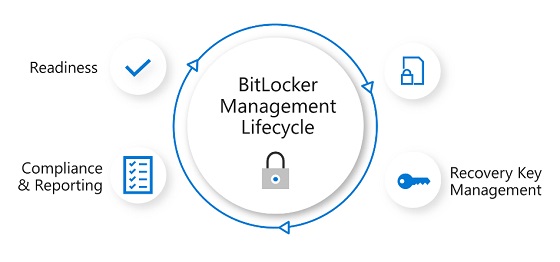

Sertifika İptali ve Yenileme

Microsoft PKI, sertifikaların iptal edilmesi ve yenilenmesi için araçlar sağlar:

- Sertifika İptal Listesi (CRL): İptal edilen sertifikaların listesini yayınlar.

- Online Sertifika Durumu Protokolü (OCSP): Dinamik olarak sertifikaların geçerliliğini kontrol eder.

Güvenlik Politikaları ve Denetim

Microsoft PKI, sertifikaların güvenli yönetimi için çeşitli güvenlik politikaları ve denetim mekanizmaları içerir:

- Politika Modülleri: Sertifika talep ve onay süreçlerini kontrol eder.

- Denetim ve İzleme: Sertifika işlemlerini ve CA etkinliklerini izler ve denetler.

Entegrasyon ve Uyumluluk

Microsoft PKI, diğer Microsoft ürünleri ve hizmetleriyle entegre çalışabilir:

- Active Directory: Kullanıcı ve cihaz kimlik doğrulaması için entegre olur.

- Exchange Server: E-posta güvenliği için dijital imzalar ve şifreleme sağlar.

- System Center Configuration Manager (SCCM): Cihaz yönetimi ve sertifika dağıtımı için entegre olarak kullanılır.

Kurulum ve Yönetim

Microsoft PKI’nin kurulumu ve yönetimi için adımlar şunlardır:

- Kurulum: Windows Server üzerinde AD CS rolü eklenir ve yapılandırılır.

- Yönetim: Sertifika Şablonları, Kayıt Noktaları, CRL ve OCSP yönetimi yapılır.

- Denetim: Güvenlik politikaları ve denetim günlükleri izlenir.

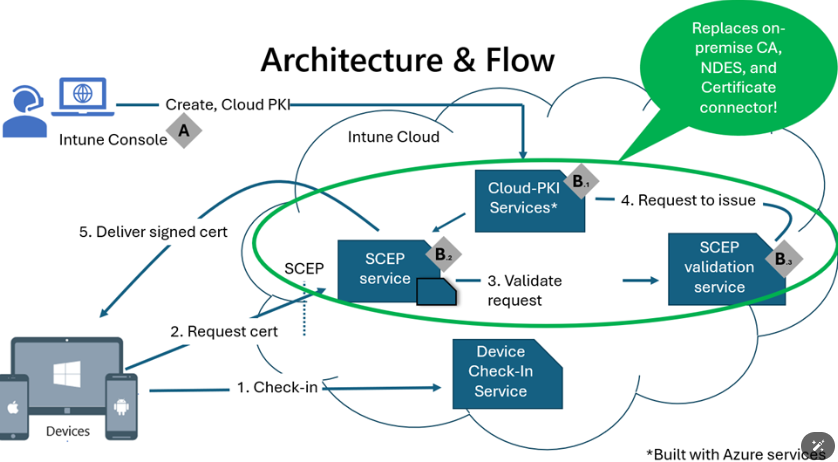

Microsoft Cloud PKI Mimarisi;

A – Microsoft Intune

B – Microsoft Cloud PKI hizmetleri

B.1 – Microsoft Bulut PKI hizmeti

B.2 – Microsoft Cloud PKI SCEP hizmeti

B.3 – Microsoft Cloud PKI SCEP doğrulama hizmeti

İlk etapta bir Intune Administrator veya Global Administrator bazı izinleri ayarlaması gerekmektedir.

- Microsoft Intune’da kök ve veren CA’lar için gerekli Bulut PKI sertifika yetkilisini oluşturulmalıdır.

- Kök ve veren CA’lar için gerekli trust sertifikası profillerini oluşturulmalı ve atanmalıdır.

- Gerekli platforma özgü SCEP sertifika profillerini oluşturulmalı ve atanmalıdır.

SCEP Profil Adımları;

Cihaz, Intune hizmetine bağlanarak kimlik doğrulama sürecini başlatır. Bu bağlantı, cihazın güvenilen sertifikaları ve SCEP (Simple Certificate Enrollment Protocol) profillerini alması için gereklidir.

Cihaz, aldığı SCEP profiline dayanarak bir Sertifika İmzalama İsteği (CSR) oluşturur. Bu süreçte cihaz üzerinde bir özel anahtar üretilir ve bu anahtar cihazdan asla ayrılmaz, yani cihazın güvenlik sınırları içinde kalır.

Cihaz, oluşturduğu CSR ve SCEP sınamasını buluttaki SCEP hizmetine gönderir. SCEP profiline bağlı olarak, bu işlem SCEP URI özelliği kullanılarak gerçekleştirilir. Gönderilen SCEP sınaması, Intune SCEP RA (Registration Authority) anahtarları kullanılarak şifrelenir ve imzalanır.

Bulutta yer alan SCEP doğrulama hizmeti, CSR’yi SCEP sınaması ile karşılaştırarak doğrular. Bu doğrulama süreci, isteğin kayıtlı ve yönetilen bir cihazdan geldiğini teyit eder. Aynı zamanda SCEP sınamasının etkilenmemesini ve SCEP profilinde beklenen değerlerle eşleşmesini sağlar. Eğer bu denetimlerden herhangi biri başarısız olursa, sertifika isteği reddedilir.

CSR doğrulandıktan sonra, SCEP doğrulama hizmeti (kayıt yetkilisi), Veren CA’ya (Certificate Authority) CSR’yi imzalaması için istekte bulunur. Bu işlem, cihazın güvenilen bir sertifika alabilmesi için kritik bir adımdır.

CA tarafından imzalanan sertifika, Intune MDM (Mobile Device Management) aracılığıyla cihaza geri gönderilir. Cihaz, aldığı bu imzalı sertifikayı kullanarak güvenli iletişim ve kimlik doğrulama işlemlerini gerçekleştirebilir.

Bu konuyu takip eden bir sonraki makalede bir Microsoft Cloud PKI adımlarını bir demo çalışması ile işliyor olacağız.

Sevgiler