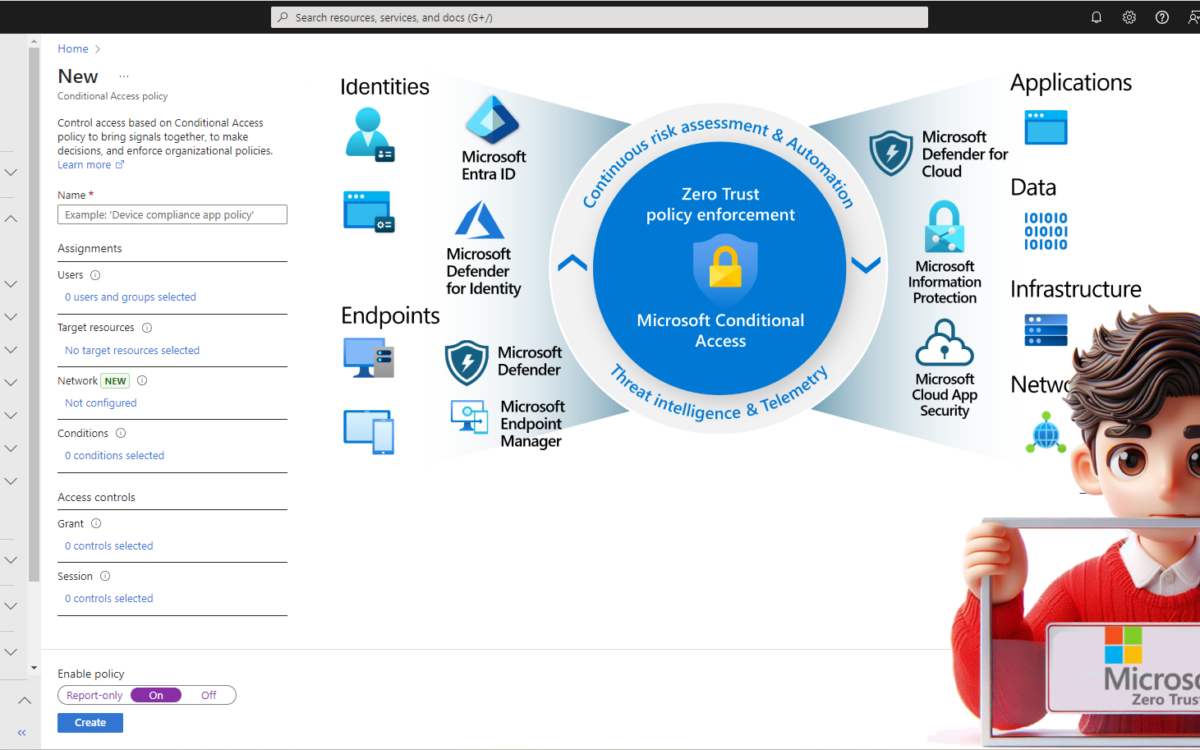

Günümüzün dijital dünyasında, kurumsal verilerin korunması çok önemlidir. Kişisel cihazların iş için kullanımının artmasıyla birlikte, yalnızca güvenli ve uyumlu cihazların hassas bilgilere erişebilmesini sağlamak kritik bir görev haline gelmiştir. Microsoft’un Koşullu Erişim politikaları, özellikle yönetilmeyen cihazlarla uğraşırken güvenlik politikalarını yönetmek ve uygulamak için sağlam bir yol sunar. Bu blog yazısı, Microsoft Azure Active Directory (Azure AD) kullanarak yönetilmeyen cihazlar için erişimi engelleme sürecinde size rehberlik edecektir.

Category: Microsoft Security

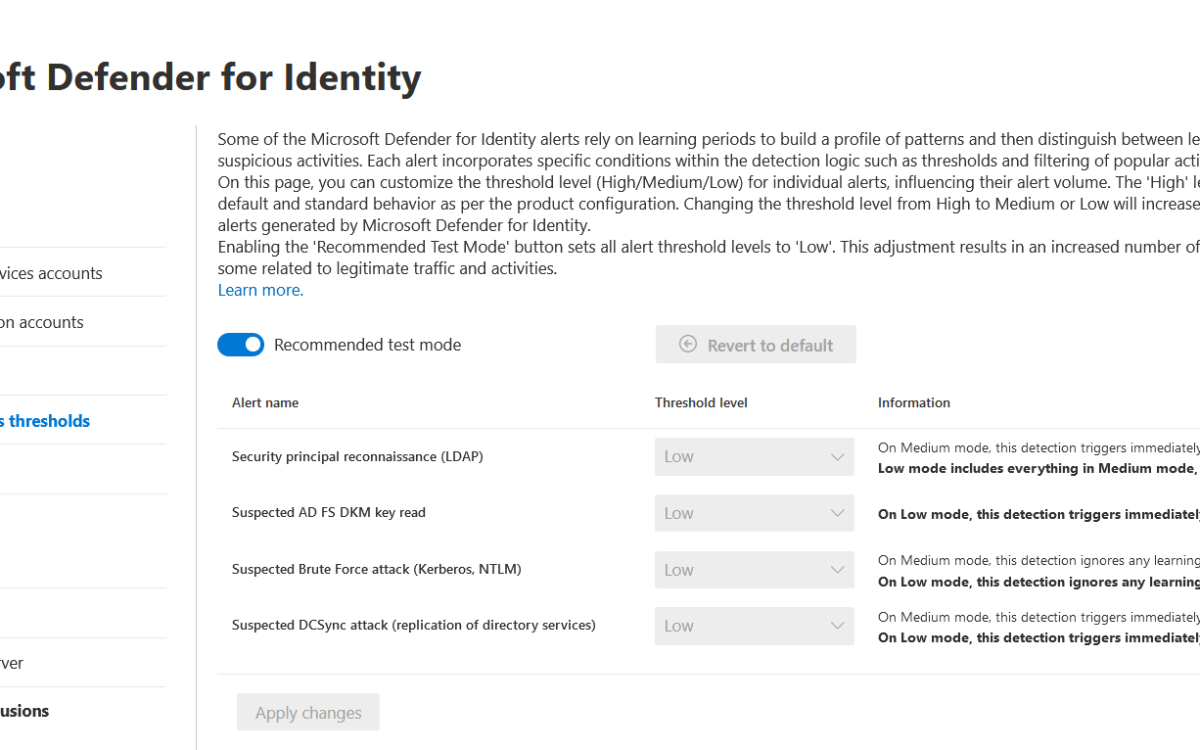

Adjusting Alert Thresholds in Microsoft Defender for Identity

Siber tehditlerin sürekli arttığı bir dünyada, kuruluşların ağlarını ve verilerini korumak için gelişmiş güvenlik çözümlerine ihtiyaçları var. Microsoft Defender for Identity, kuruluşlara, ağlarını siber tehditlere karşı korumak için tasarlanmış bir güvenlik çözümüdür. Bu araç, şüpheli etkinlikleri tespit etmek ve uyarılar oluşturmak için gelişmiş analizler ve makine öğrenimi kullanır. Uyarıların etkinliği, doğru eşik değerlerinin belirlenmesine bağlıdır. Bu blog yazısında, Microsoft Defender for Identity’de uyarı eşiklerinin nasıl ayarlandığını, neden önemli olduğunu ve en iyi uygulama yöntemlerini detaylı bir şekilde ele alacağız.

Uyarı Eşiklerini Ayarlamanın Temel İlkeleri

Uyarı Türleri ve Eşikler

Defender for Identity, çeşitli tehdit türlerini tespit etmek için uyarılar oluşturur. Bu uyarılar arasında şunlar bulunur:

- Kimlik Bilgisi Hırsızlığı: Kullanıcı kimlik bilgilerinin ele geçirilmesi ve yetkisiz erişim girişimleri.

- Kötü Amaçlı Etkinlikler: Zararlı yazılım faaliyetleri veya anormal ağ trafiği.

- İçeriden Gelen Tehditler: Kurum içindeki kullanıcıların şüpheli davranışları.

Eşik Değerlerinin Belirlenmesi

Eşik değerlerini belirlerken dikkate alınması gereken birkaç önemli faktör vardır:

- Tarihsel Veriler: Geçmişteki etkinlik verilerini analiz etmek, normal çalışma koşullarını ve olası anormallikleri belirlemekte yardımcı olur.

- İş Gereksinimleri: Farklı işletmelerin ve sektörlerin farklı öncelikleri ve gereksinimleri vardır. Eşik değerleri, bu gereksinimlere göre özelleştirilmelidir.

- Risk Toleransı: Bazı sistemler için düşük risk toleransı kabul edilebilirken, diğerleri için daha yüksek risk toleransı gerekebilir. Bu, eşik değerlerini doğrudan etkiler.

Microsoft Defender for Identity’de Uyarı Eşiklerini Ayarlamanın En İyi Uygulamaları

Risk Tabanlı Uyarı Eşikleri

Defender for Identity, risk tabanlı uyarı eşikleri sunar. Bu eşikler, belirli bir etkinliğin veya davranışın risk düzeyine göre ayarlanır.

- Kullanım Örneği: Şüpheli bir giriş denemesi, kullanıcının normal davranışlarına göre değerlendirilir ve risk düzeyi belirlenir. Bu risk düzeyi belirli bir eşiği aştığında uyarı tetiklenir.

Anomali Tespiti ve Makine Öğrenimi

Defender for Identity, makine öğrenimi algoritmaları ve anomal tespiti modelleri kullanarak, normalden sapmaları tespit eder ve otomatik olarak uygun eşik değerlerini ayarlar.

- Kullanım Örneği: Kullanıcıların alışılmadık saatlerde giriş yapması durumunda otomatik uyarı oluşturmak.

Sürekli İzleme ve Ayarlama

Defender for Identity, eşik değerlerinin sürekli olarak izlenmesini ve gerektiğinde ayarlanmasını sağlar. İş gereksinimlerinde, sistem yapılandırmalarında veya ortam koşullarında meydana gelen değişiklikler, eşik değerlerinin de güncellenmesini gerektirir.

- Kullanım Örneği: Yeni bir tehdit türü tespit edildiğinde veya mevcut bir tehdit vektörü değiştiğinde, ilgili metriklerin eşik değerlerini yeniden değerlendirmek.

Çok Aşamalı Uyarı Sistemleri

Defender for Identity, çok aşamalı uyarı sistemleri oluşturmak için de kullanılabilir. Farklı uyarı seviyeleri belirleyerek, olayın ciddiyetine göre farklı müdahale seviyeleri tanımlanabilir.

- Kullanım Örneği: Şüpheli bir etkinlik tespit edildiğinde düşük seviye uyarı, aynı etkinlik tekrarlandığında orta seviye uyarı ve daha ciddi bir durum oluştuğunda yüksek seviye uyarı oluşturmak.

False Positive ve False Negatif Uyarılar

Yanlış pozitif uyarılar, sistemin aslında normal çalıştığı durumlarda uyarı tetiklenmesi anlamına gelirken, yanlış negatif uyarılar ise gerçek bir sorun olduğunda uyarı tetiklenmemesi anlamına gelir. Her iki durum da ciddi sorunlara yol açabilir ve dikkatli bir şekilde yönetilmelidir.

Veri Kalitesi ve Güvenilirliği

Eşik değerlerini belirlerken kullanılan verilerin kalitesi ve güvenilirliği de büyük önem taşır. Hatalı veya eksik veriler, yanlış eşik değerlerine ve dolayısıyla yanlış uyarılara neden olabilir.

Microsoft Defender for Identity’de uyarı eşiklerini doğru bir şekilde ayarlamak, kuruluşların güvenliğini artırmada kritik bir rol oynar. Doğru belirlenmiş eşik değerleri, potansiyel tehditleri erken tespit etmeye ve hızlı bir şekilde müdahale etmeye olanak tanır. Bu yazıda, Defender for Identity’de uyarı eşiklerini ayarlamanın temel ilkelerini, en iyi uygulama yöntemlerini ve karşılaşılabilecek zorlukları detaylı bir şekilde inceledik. Teknolojinin ve veri analitiğinin gelişmesiyle birlikte, bu alanda daha ileri ve etkili çözümler geliştirilmesi beklenmektedir.

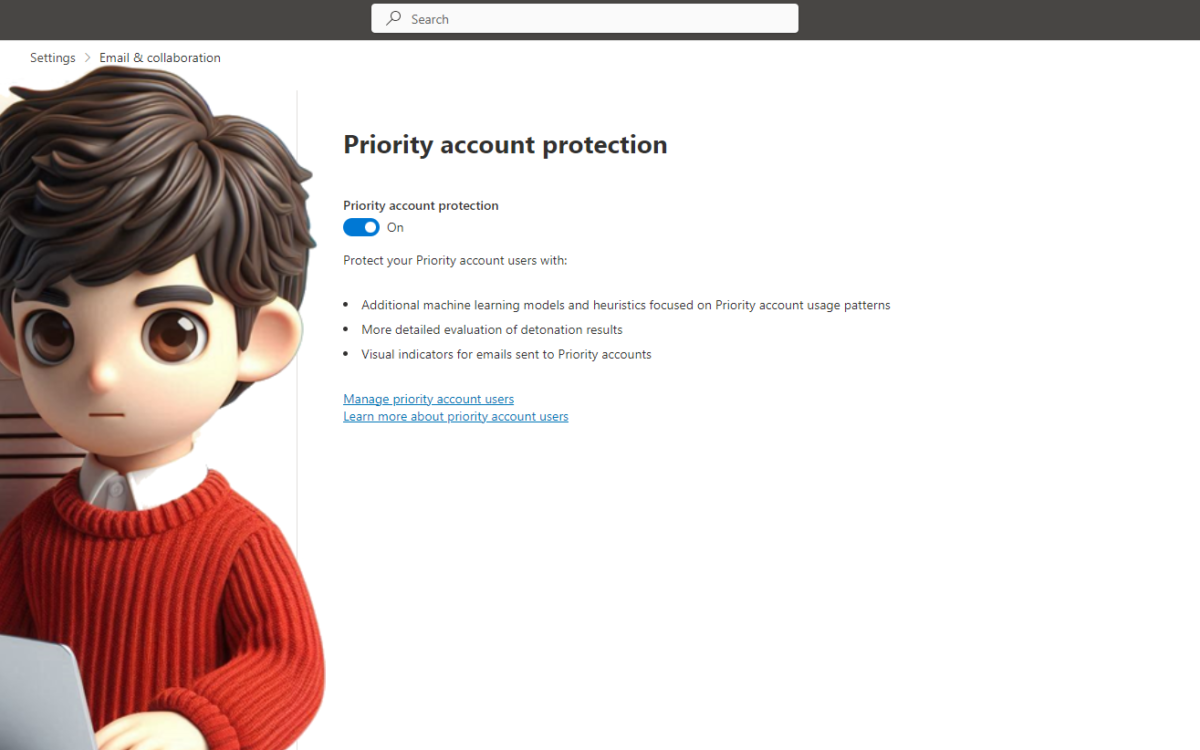

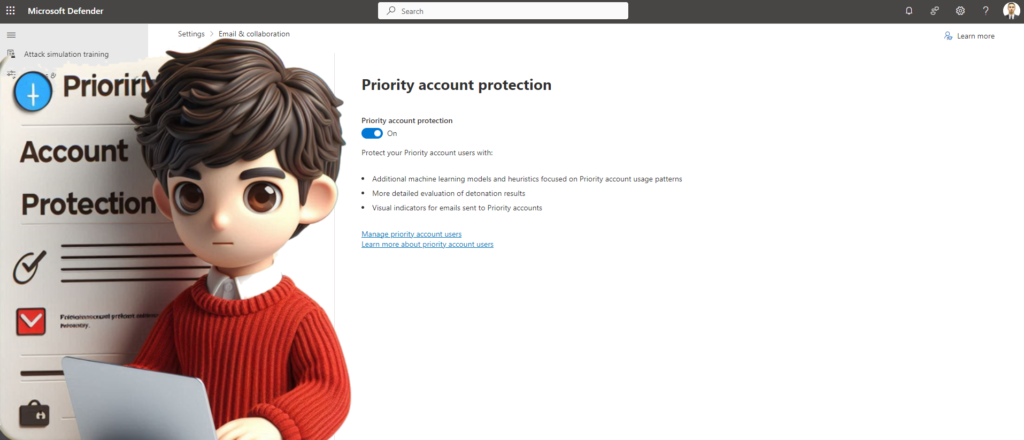

Priority Account Protection Nedir ?

Günümüz dijital dünyasında, hassas bilgileri korumak ve yüksek değerli hesapların güvenliğini sağlamak her zamankinden daha önemlidir. Siber tehditler giderek daha sofistike hale geliyor ve ihlal edilmesi durumunda kuruluşlar için ciddi sonuçlar doğurabilecek önemli hesapları hedef alıyor. Bu kritik ihtiyacı fark eden Microsoft, yüksek değerli hesaplar için gelişmiş güvenlik sağlayan güçlü bir çözüm olan Priority Account Protection’ı tanıttı. Bu blog yazısında, Microsoft Priority Account Protection’ın özelliklerine, faydalarına ve en iyi uygulamalarına derinlemesine bakacağız.

Microsoft Priority Account Protection, bir kuruluş içindeki en kritik ve yüksek riskli hesapları korumayı amaçlayan özel bir güvenlik hizmetidir. Bu hesaplar genellikle yöneticiler, BT yöneticileri ve hassas bilgilere ve kritik sistemlere erişimi olan diğer rolleri içerir. Microsoft, bu yüksek değerli hedeflere odaklanarak, işinizin en önemli kısımlarının gelişmiş siber tehditlere karşı korunduğundan emin olur.

1. Gelişmiş Güvenlik İzleme

Priority Account Protection, şüpheli etkinlikleri ve potansiyel tehditleri tespit etmek için Microsoft Sentinel ve diğer güvenlik araçlarından yararlanarak gelişmiş izleme yetenekleri sağlar. Bu, giriş denemelerinin gerçek zamanlı analizini, olağandışı etkinlik kalıplarını ve diğer ihlal göstergelerini içerir.

2. Çok Faktörlü Kimlik Doğrulama (MFA)

MFA kullanımı, herhangi bir hesabı güvence altına almanın temel adımıdır ve Priority Account Protection bu kullanımı zorunlu kılar. Birden fazla doğrulama formu gerektirerek, MFA, giriş bilgileri tehlikeye düşse bile yetkisiz erişim riskini önemli ölçüde azaltır.

3. Koşullu Erişim Politikaları

Koşullu erişim politikaları, hassas hesaplara erişimin yalnızca güvenli ve doğrulanmış koşullar altında sağlanmasını garanti eder. Bu politikalar, konum, cihaz uyumluluğu ve diğer bağlamsal faktörlere dayalı kısıtlamaları içerebilir.

4. Kimlik Koruma ve Risk Tespiti

Microsoft’un Kimlik Koruma araçları, potansiyel riskleri değerlendirmek ve bunlara yanıt vermek için entegre edilmiştir. Bu, giriş denemeleri için gerçek zamanlı risk değerlendirmelerini ve tespit edilen tehditlere yönelik otomatik yanıtları içerir, örneğin erişimi engellemek veya ek doğrulama adımları gerektirmek gibi.

5. Düzenli Güvenlik İncelemeleri ve Güncellemeler

Priority Account Protection, sürekli güvenlik incelemelerini ve güncellemelerini içerir. Microsoft, güvenlik duruşlarının düzenli değerlendirmelerini ve iyileştirme önerilerini sağlar, böylece koruma önlemleri ortaya çıkan tehditlerle birlikte gelişir.

Microsoft Priority Account Protection’ın Faydaları

1. Yüksek Değerli Hedefler için Kapsamlı Koruma

En kritik hesaplara odaklanarak, Priority Account Protection, kuruluşunuzun ana varlıklarının gelişmiş tehditlerden korunduğundan emin olur ve önemli ihlaller riskini en aza indirir.

2. Artan Güven ve Güvenilirlik

Yüksek değerli hesapların sıkı bir şekilde korunduğunu bilmek, paydaşların, ortakların ve müşterilerin güvenini artırabilir. Bu, siber güvenliğe yönelik proaktif bir yaklaşımı ve hassas bilgileri koruma taahhüdünü gösterir.

3. İş Kesintisi Riskinin Azaltılması

Kritik hesapların güvence altına alınması, siber olaylardan kaynaklanan operasyonel kesintilerin riskini azaltır. Bu, iş sürekliliğini korur ve kuruluşun itibarını korur.

4. Basitleştirilmiş Güvenlik Yönetimi

Priority Account Protection, yüksek değerli hesapların güvenlik yönetimini merkezi hale getirir ve BT ekiplerinin potansiyel tehditleri etkili bir şekilde izlemelerini ve yanıtlamalarını kolaylaştırır.

Priority Account Protection’ın Uygulanması İçin En İyi Uygulamalar

1. Yüksek Değerli Hesapları Belirleyin

Kuruluşunuzdaki hangi hesapların yüksek değerli hedefler olarak kabul edildiğini belirleyerek başlayın. Bu, yöneticiler, yöneticiler ve hassas verilere veya kritik sistemlere erişimi olan herhangi bir rolü içerir.

2. Güçlü Kimlik Doğrulama Yöntemlerini Zorunlu Kılın

Tüm yüksek değerli hesapların güçlü kimlik doğrulama yöntemleriyle korunduğundan emin olun, buna MFA dahildir. Kimlik doğrulama politikalarını düzenli olarak gözden geçirin ve güncelleyin.

3. Güçlü Erişim Kontrollerini Uygulayın

Risk faktörlerine dayalı olarak erişimi sınırlayan koşullu erişim politikaları tanımlayın ve zorunlu kılın. Bu politikaları etkinliklerini sürdürdüklerinden emin olmak için düzenli olarak gözden geçirin.

4. Tehditleri Gerçek Zamanlı İzleyin ve Yanıtlayın

Şüpheli etkinlikler için uyarılar kurun ve yanıt protokollerinin yerinde olduğundan emin olun.

5. Düzenli Güvenlik Değerlendirmeleri Yapın

Yüksek değerli hesapların düzenli güvenlik değerlendirmelerini ve incelemelerini gerçekleştirin. Bu değerlendirmelerden gelen önerileri uygulayın ve güvenlik duruşunuzu sürekli olarak geliştirin.

Sonuç

Microsoft Priority Account Protection, yüksek değerli hesapları sofistike siber tehditlerden korumak için kapsamlı bir çözüm sunar. Gelişmiş izleme, çok faktörlü kimlik doğrulama, koşullu erişim politikaları ve sürekli güvenlik incelemelerinden yararlanarak, kuruluşlar en kritik varlıklarının korunduğundan emin olabilirler. Bu en iyi uygulamaları uygulayarak, Priority Account Protection’ın faydalarından en iyi şekilde yararlanabilir ve sürekli değişen tehdit ortamında güçlü bir güvenlik duruşu sürdürebilirsiniz.

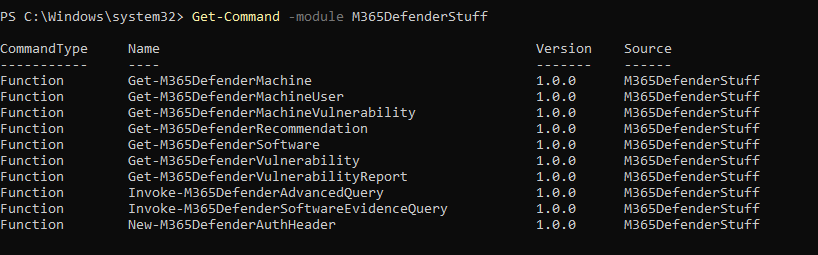

WHAT IS M365DefenderStuff MODULE ?

Microsoft continues to enhance XDR capabilities every day. To use this comprehensive security solution more effectively, the M365DefenderStuff module has been developed, providing IT professionals and security managers with essential capabilities. In this article, we’ll delve into the capabilities, commands, and outputs of the M365DefenderStuff module.

Microsoft Purview Message Encryption Implementation & Search Audit

Günümüz dijital çağında veri güvenliği ve uyumluluk, her ölçekteki kuruluş için büyük önem taşımaktadır. Microsoft Purview, kurumsal verilerin yönetimi, korunması ve uyumluluğunun sağlanması için uçtan uca bir veri yönetimi çözümü sunmaktadır. Bu özellikler arasında, Microsoft Purview Message Encryption (MPME), e-posta iletişimlerinin güvence altına alınması için önemli fayda sağlamaktadır.

Export Admin Activity on Powershell

Monitoring and exporting administrative activities in your Microsoft 365 environment is crucial for maintaining security and compliance. In this article, we will walk you through the process of exporting Microsoft 365 admin activities using PowerShell.

Prerequisites

Before getting started, ensure you meet the following prerequisites:

- Microsoft 365 PowerShell Modules: You need to install the Microsoft 365 PowerShell modules, including

Exchange Online PowerShell V2andMicrosoft 365 Compliance Center. - Authorized User Account: You must have a user account with sufficient permissions to view and export admin activities.

Step 1: Install and Import PowerShell Modules

The first step is to install and import the necessary PowerShell modules. Run the following commands:

Eğer oluşan bu çıktıyı export etmek isterseniz, yine bir export ps1 calıstırmanız gerekmektedir.

# Install the Exchange Online PowerShell V2 module

Install-Module -Name ExchangeOnlineManagement -Scope CurrentUser -Force

# Install the Microsoft 365 Compliance Center module

Install-Module -Name ExchangeOnlineManagement -Scope CurrentUser -Force

# Import the modules

Import-Module ExchangeOnlineManagement

Import-Module Microsoft.Online.SharePoint.PowerShell

Step 2: Connect to Microsoft 365

After installing the modules, connect to your Microsoft 365 environment using the following commands:

# Connect to Exchange Online

$UserCredential = Get-Credential

Connect-ExchangeOnline -Credential $UserCredential

# Connect to Microsoft 365 Compliance Center

Connect-IPPSSession -Credential $UserCredential

Step 3: Query Admin Activities

To query Microsoft 365 admin activities, use the Search-UnifiedAuditLog cmdlet. This cmdlet allows you to search for administrative activities across various Microsoft 365 services and to export the query results to a CSV file, use the Export-Csv cmdlet:

Here is an example query:

# Gerekli parametreleri belirleyin

$StartDate = (Get-Date).AddDays(-30) # Son 30 günü sorgular

$EndDate = Get-Date

$RecordTypes = @(“ExchangeAdmin”, “AzureActiveDirectory”) # Yönetici aktiviteleri

# Her bir RecordType için Audit Log’u sorgulayın ve dışa aktarın

foreach ($RecordType in $RecordTypes) {

$AuditLogs = Search-UnifiedAuditLog -StartDate $StartDate -EndDate $EndDate -RecordType $RecordType -ResultSize 5000

# Sonuçları işleyerek DisplayName’i ekleyin ve dışa aktarın

$AuditLogs | Select-Object -Property CreationDate, UserIds, Operations, AuditData, DisplayName | Export-Csv -Path “C:\AdminActivities_$RecordType.csv” -NoTypeInformation

}

Conclusion

In this article, you learned how to export Microsoft 365 admin activities using PowerShell. By performing this task regularly, you can monitor admin activities and meet your security and compliance requirements.

For more customization or specific activities, refer to the documentation for the Search-UnifiedAuditLog cmdlet.

What is Break Glass User ? Why it’s Important!

Günümüzde, kuruluşlar dijital verilerini korumak için çeşitli güvenlik önlemleri alıyorlar. Ancak, beklenmedik durumlarda, özellikle acil durumlarda, hızlı ve güvenli bir şekilde erişim sağlamak hayati önem taşır. İşte bu noktada “Break Glass User” kavramı devreye girer.

“Break Glass User” adından da anlaşılacağı gibi, bir tür “acil durum kullanıcısı” olarak düşünülebilir. Bu kullanıcı hesabı, normal koşullarda erişilemeyen ancak acil durumlarda erişime açılan bir hesaptır. Genellikle yüksek güvenlikli verilere veya sistemlere erişim sağlamak için kullanılır. Kısacası, yönetici erişiminin kaybedildiği veya mümkün olmadığı kritik durumlarda Microsoft Cloud ortamımıza yeniden erişim sağlamak için bir acil durum erişimi hesabı kullanabiliriz. Örnek senaryolar düşünüldüğünde;

- Authentication serverın devre dışı kalması.

- Yanlış kurgulanmış bir conditional access politikası.

- Yönetici hesaplarının ele geçirilmesi.

- Global Admin kullanıcısının işten ayrılması

Bu özel kullanıcı hesabı, normalde yüksek erişim engelleri ve güvenlik önlemleriyle korunur. Ancak, bir acil durumda, yetkili bir kişi veya ekip, “break glass” işlemi gerçekleştirerek bu hesaba erişim sağlayabilir. Bu işlem, genellikle güvenlik protokollerini dikkate alarak izlenir ve denetlenir.

Break Glass User kullanımı, özenle yönetilmelidir. Bu hesaba erişim yetkisi sadece gerektiğinde ve belirlenmiş prosedürler doğrultusunda verilmelidir. Ayrıca, erişim olayları izlenmeli ve denetlenmelidir, böylece güvenlik açıkları tespit edilebilir ve gerekli önlemler alınabilir.

Böyle bir hesap oluşturursanız, herhangi bir oturum açma bildirimini almak için bir uyarı kuralı ayarlamanız önemlidir.

Bu blog yazısı, bir break glass hesabının nasıl yapılandırılacağı ve oturum açıldığında nasıl uyarı verileceği konusunda bilgi içermektedir.

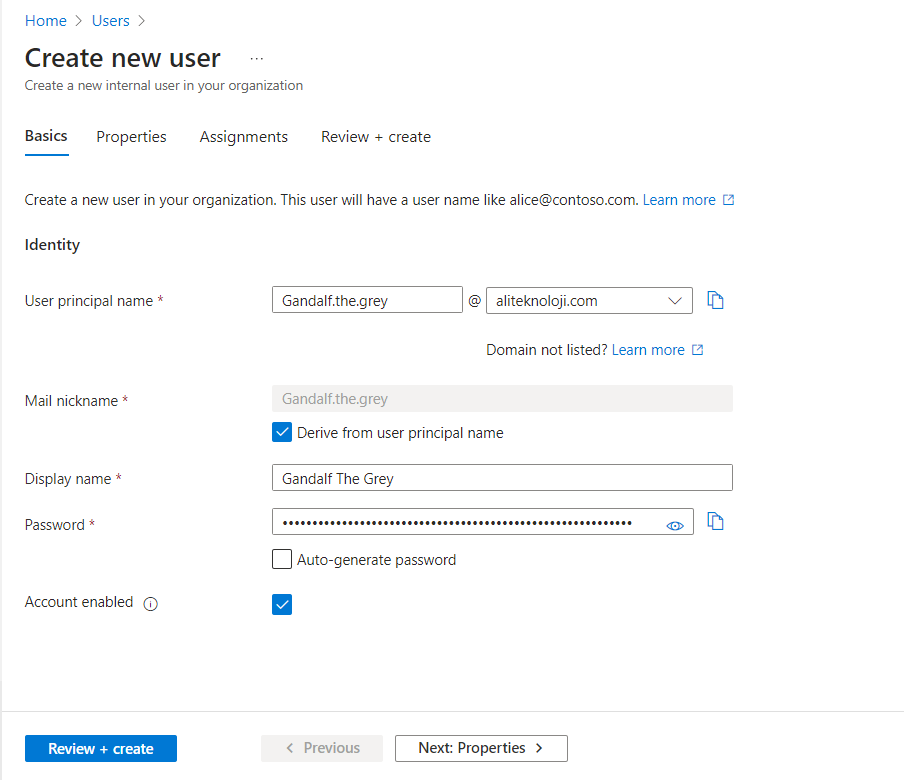

Creating the break glass account

İlk olarak, Microsoft Entra admin center giriş yaparak Users>Create New User seçeneğiyle kullanıcımızı oluşturuyoruz.

Önemli: Burada şuna dikkat etmeliyiz. Oluşturduğumuz kullanıcının bir Break Glass User olduğunu belirticek principal name kullanmamalıyız. Çünkü MFA politikalarından exclude olacak olan bu kullanıcı tahmin edilemez bir kullanıcı olması önemlidir. Aynı şekilde parolası da minimum 15 karakter olmalı ve tahmin edilemez komplekslikte olmalıdır.

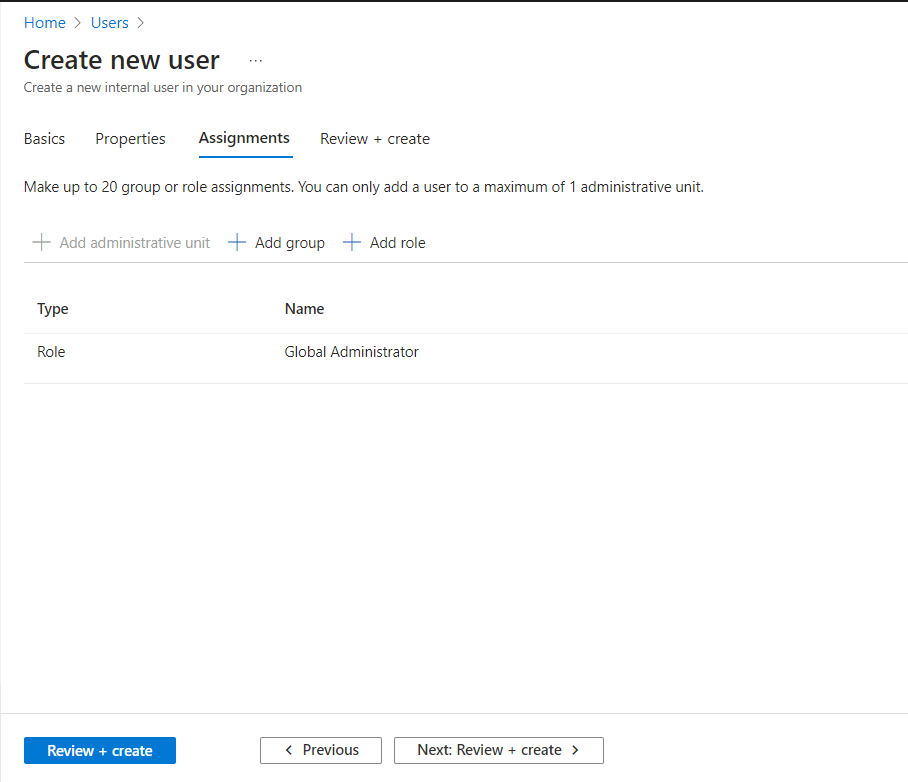

Daha sonra rol atamasını gerçekleştiriyoruz

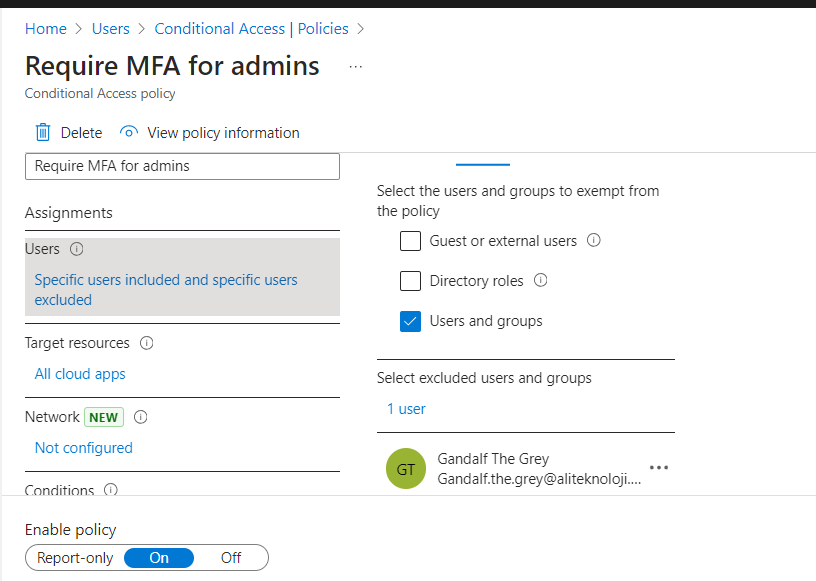

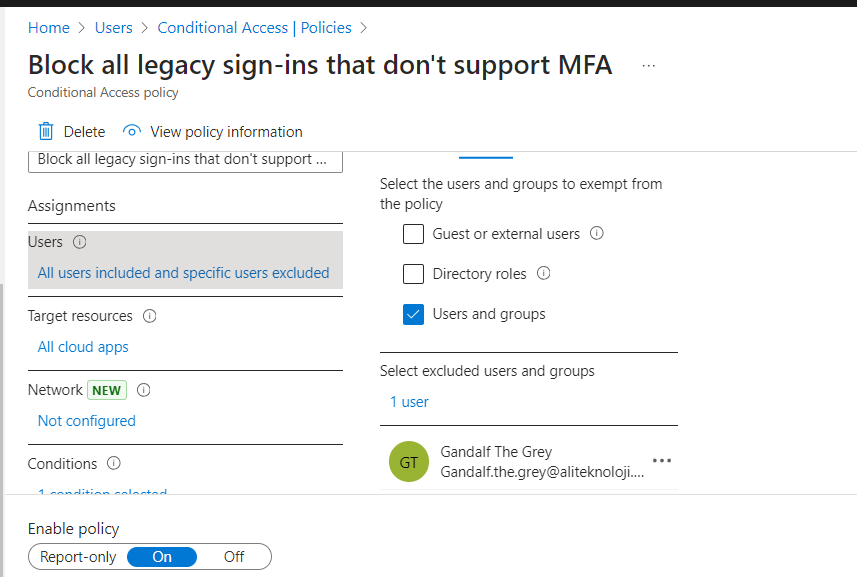

Daha sonra oluşan bu kullanıcıyı Conditional Access politikalarından Exclude ediyoruz.

Şimdi, bu kimlik bilgilerini fiziksel kasa gibi güvenli bir yerde saklanması gerekmektedir ve oturum açma işlemini periyodik olarak test etmeyi planlamanız gerekir. Örneğin ayda 1 defa erişiminizde sorun var mı kontrol edin.

Creating and configuring the alert on sign in

Break Glass User bizler için çok değerli ve zamansız login olunmasını istemeyiz. Bunu izlemek için iki farklı alert mekanizması planlayabiliriz.

1- Log analytics Workplace ile bir Alert Rule oluşturarak.

İlk olarak Microsoft Azure admin portal giriş yapıyoruz.

Daha sonra bu alert rule için ilk olarak bir Resource Group’a ihtiyacımız var.

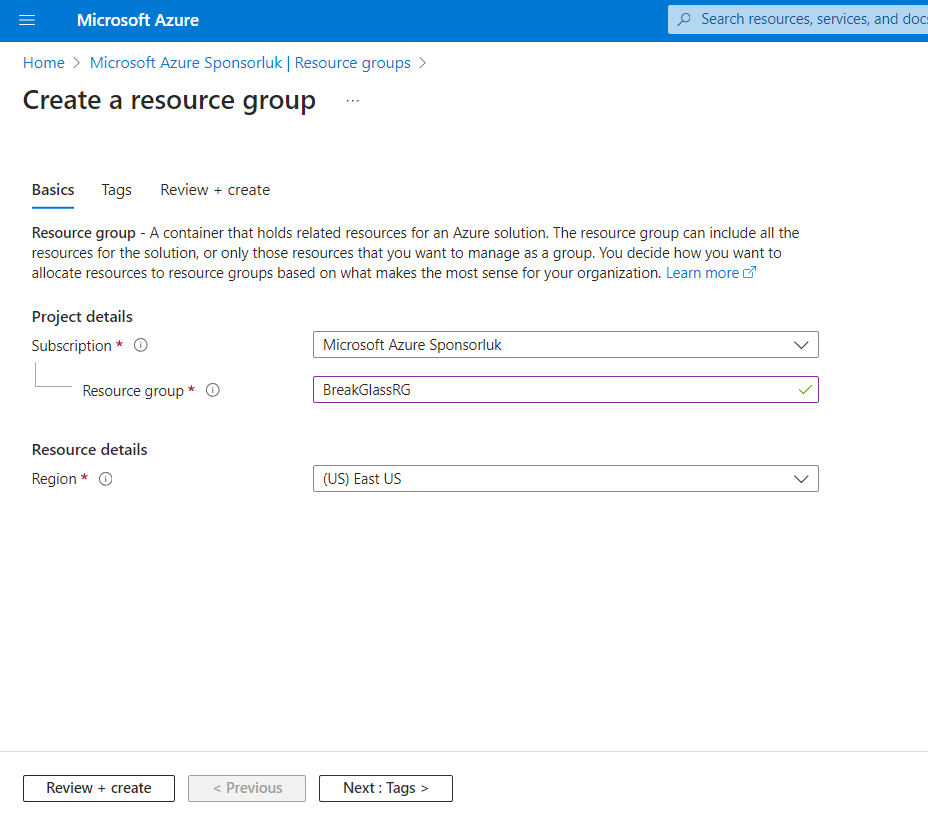

Subscription > Resource Group > Create bölümünden RG’yi oluşturuyoruz.

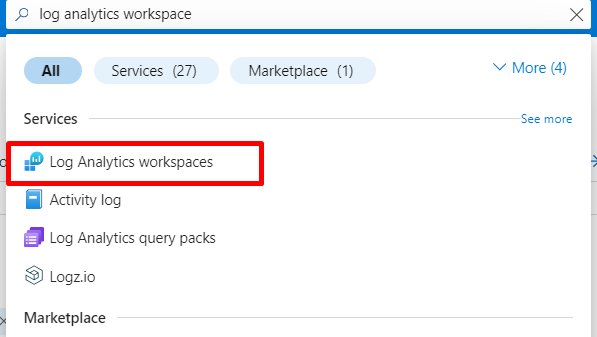

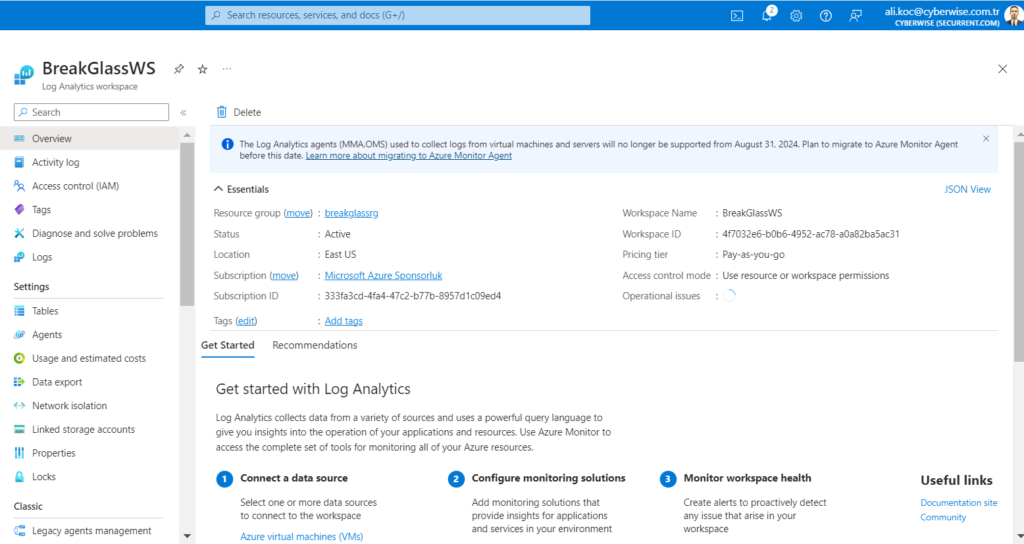

Daha sonra Azure Portal Arama bölümüne “Log Analytics Workspace” yazıyoruz ve giriş yapıyoruz.

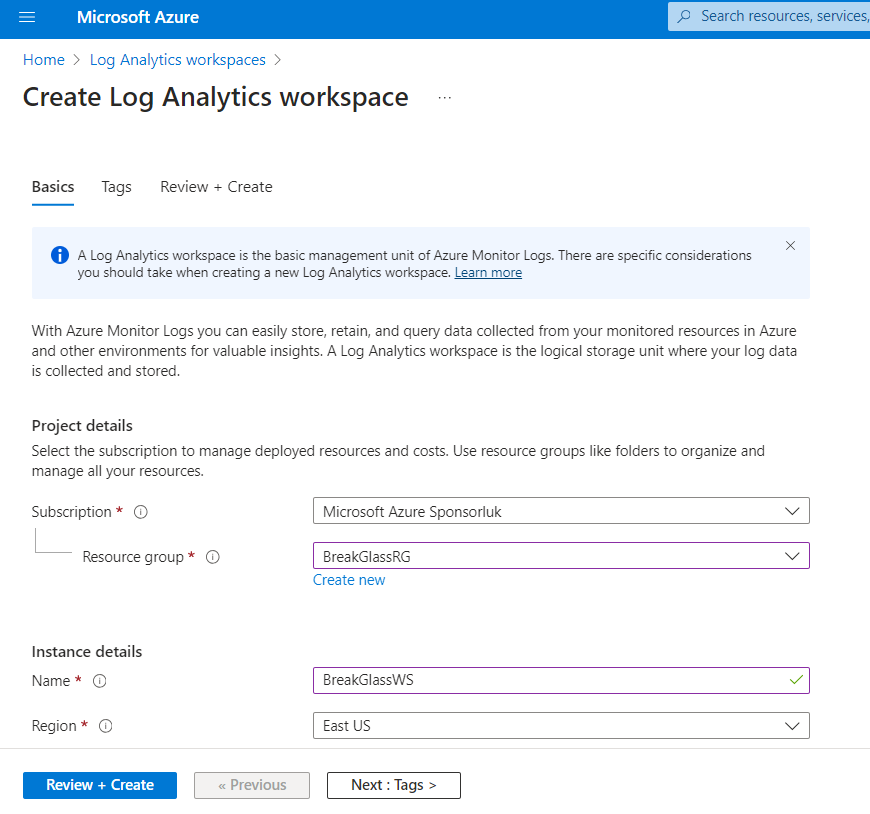

Create Diyerek, yeni bir Workspace oluşturuyoruz

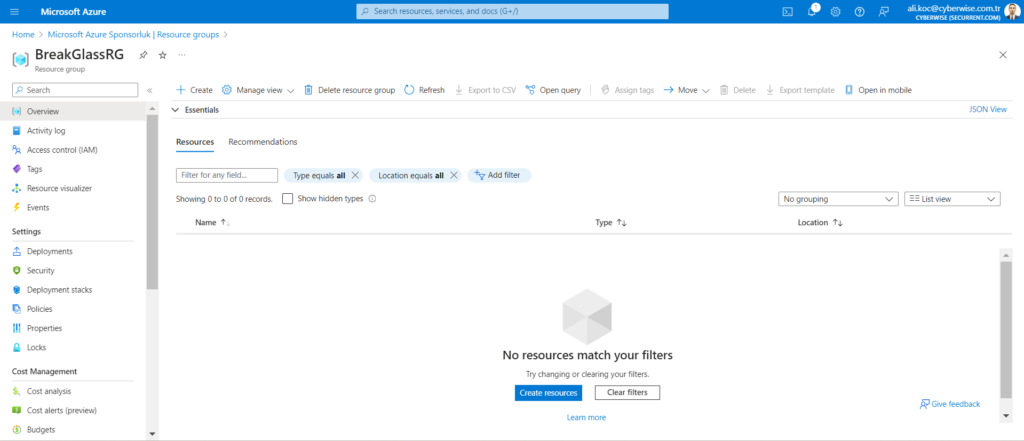

Workspace oluştuktan sonra aşağıdaki gibi bir ekranla karşılaşıyor olacağız.

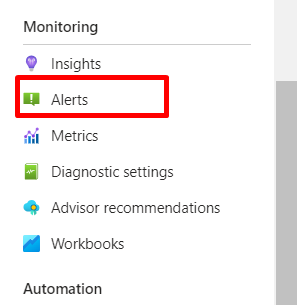

Sol panelden aşağıya kaydırdığımızda Monitoring>Alerts bölümüne giriş yapıyoruz.

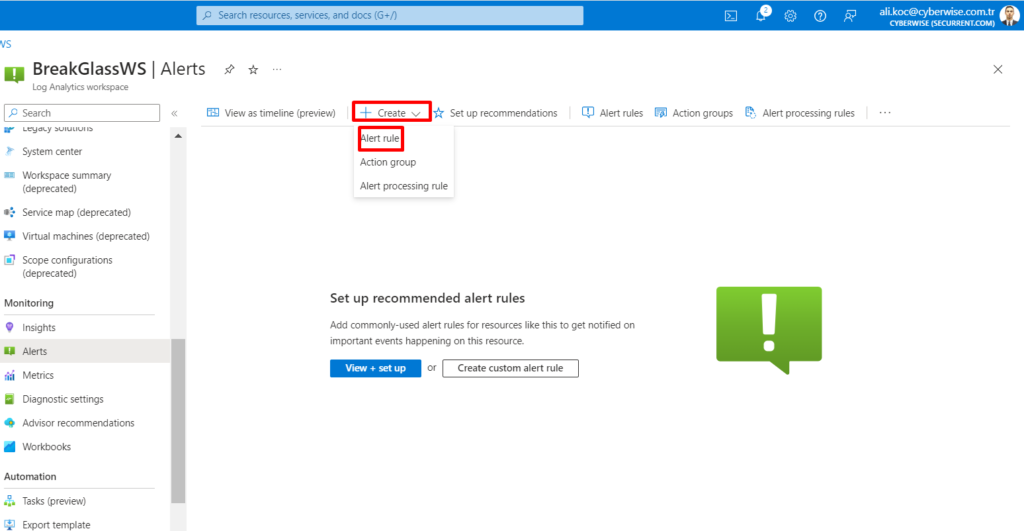

Açılan ekranda Create > Alert Rule seçeneğini seçiyoruz.

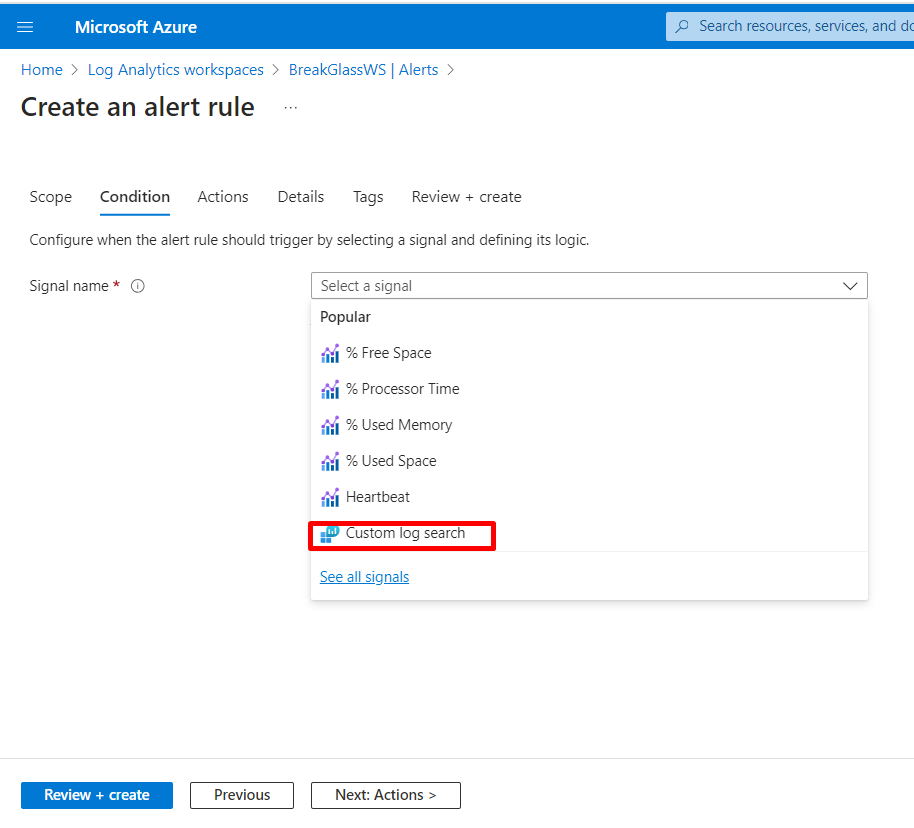

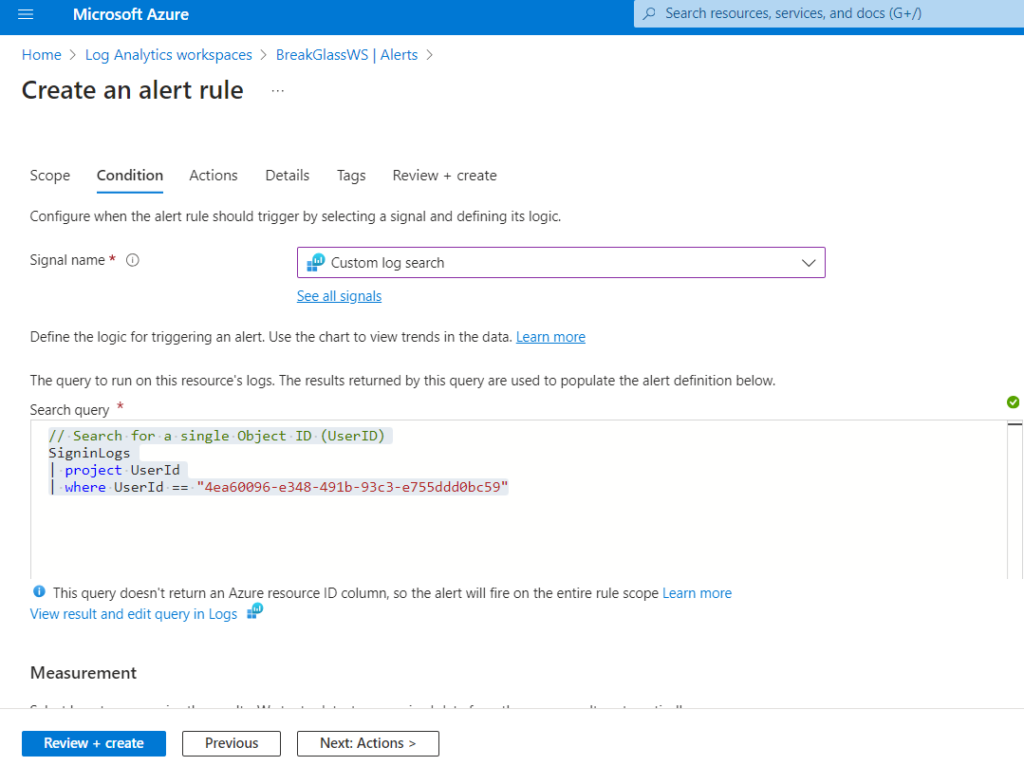

Açılan ekranda signal name olarak “Custom Log Search” seçeneğini seçiyoruz.

Daha sonra bizden bir Query girmemizi istiyor olacak. Oraya aşağıdaki query’i giriyoruz.

// Search for a single Object ID (UserID)

SigninLogs

| project UserId

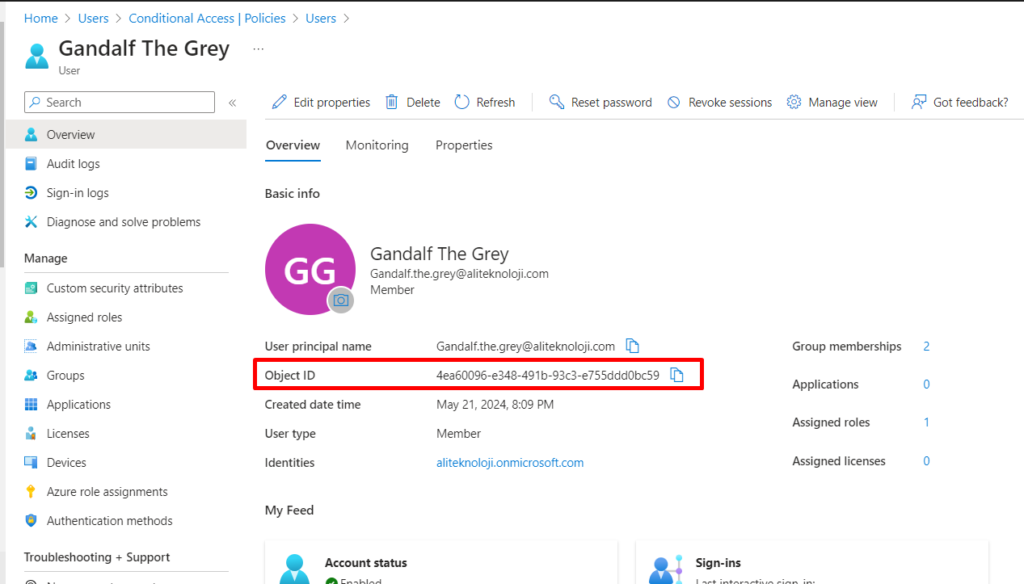

| where UserId == “4ea60096-e348-491b-93c3-e755ddd0bc59”

User ID bilgisine Entra ID > Users>Owerview ekranından ulaşabilirsiniz.

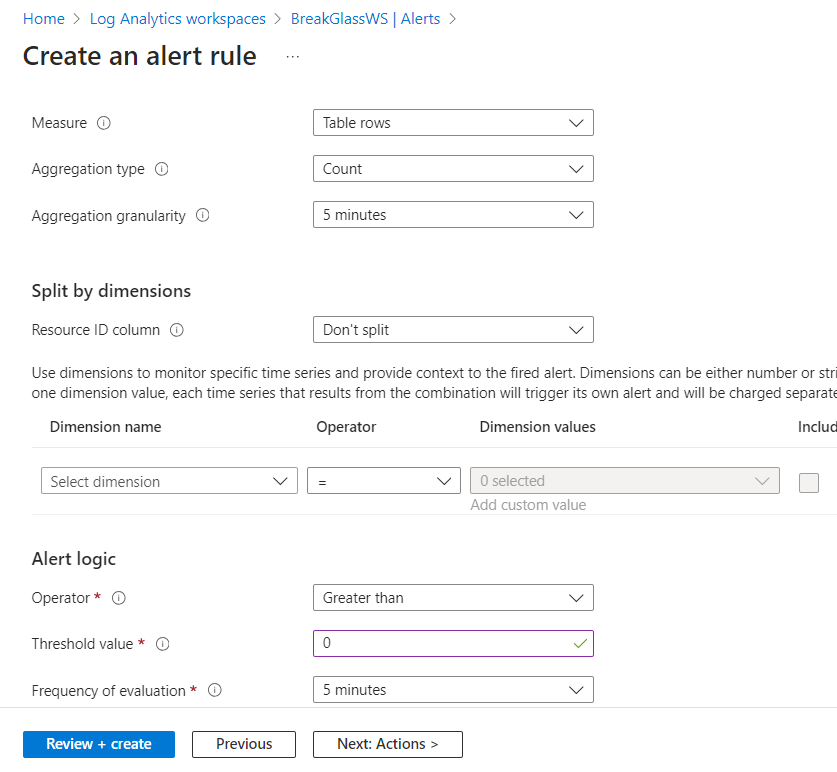

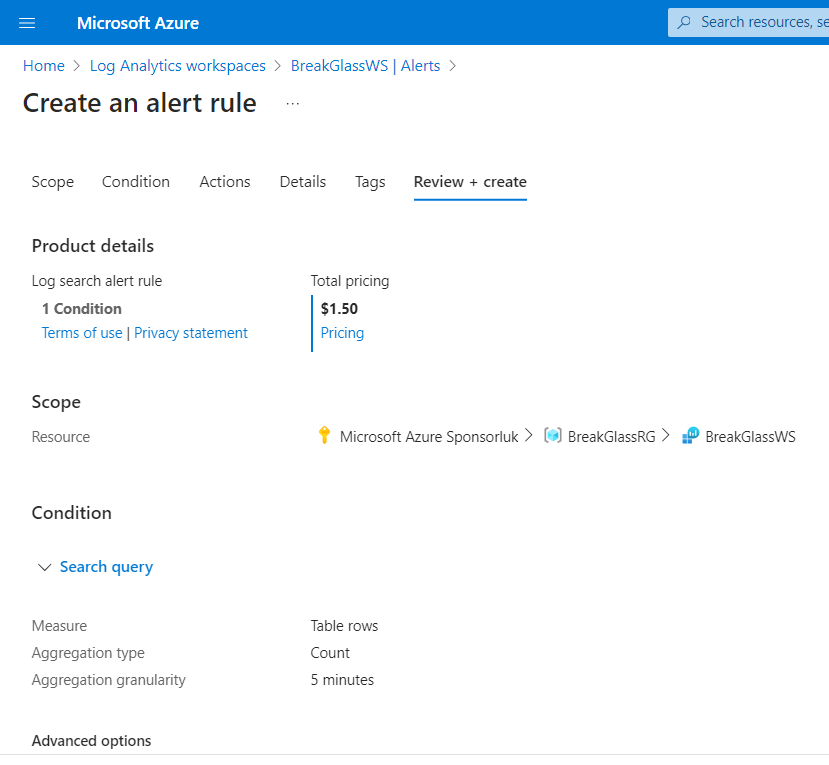

Daha sonra ilgili ayarları sağladıktan sonra ileri diyoruz.

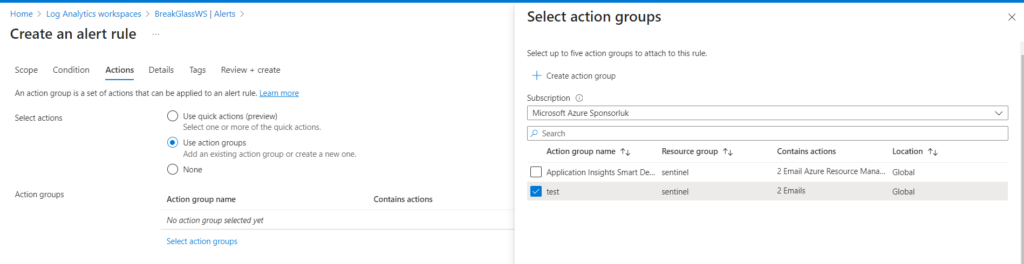

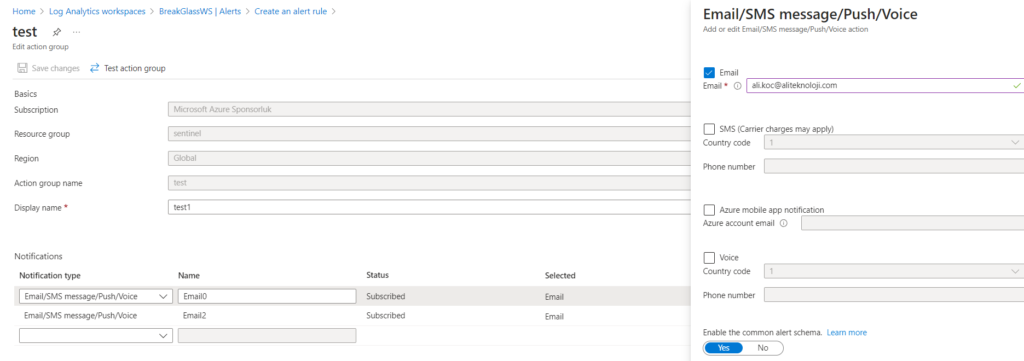

Açılan ekranda bir “Action Group” oluşturmamızı beklemektedir. Alert tetiklendiğinde burada oluşturulan gruptaki kişilere bilgilendirme yapılacaktır.

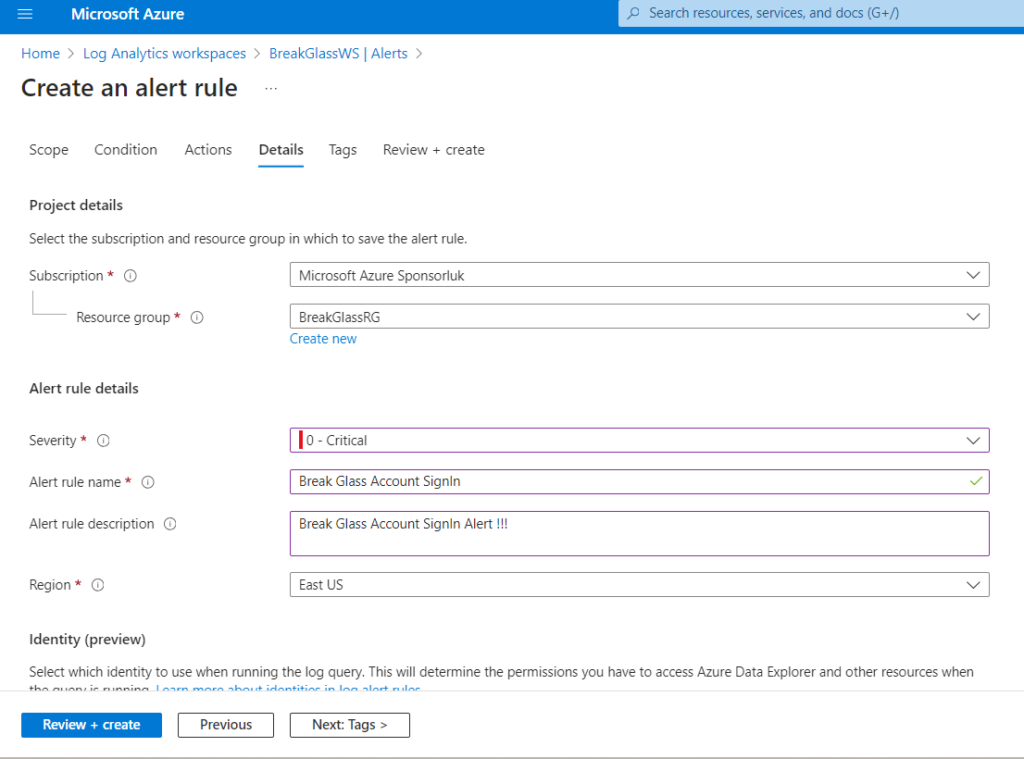

Bir sonraki adımda “Details” kısmında gelen mailin içeriğini ve önem seviyesini belirliyoruz.

Sonra olarak ileri diyerek kuralı tamamlıyoruz.

Not:ilgili kuralın ortalama aylık 1.5$ Civarı bir maliyeti vardır.

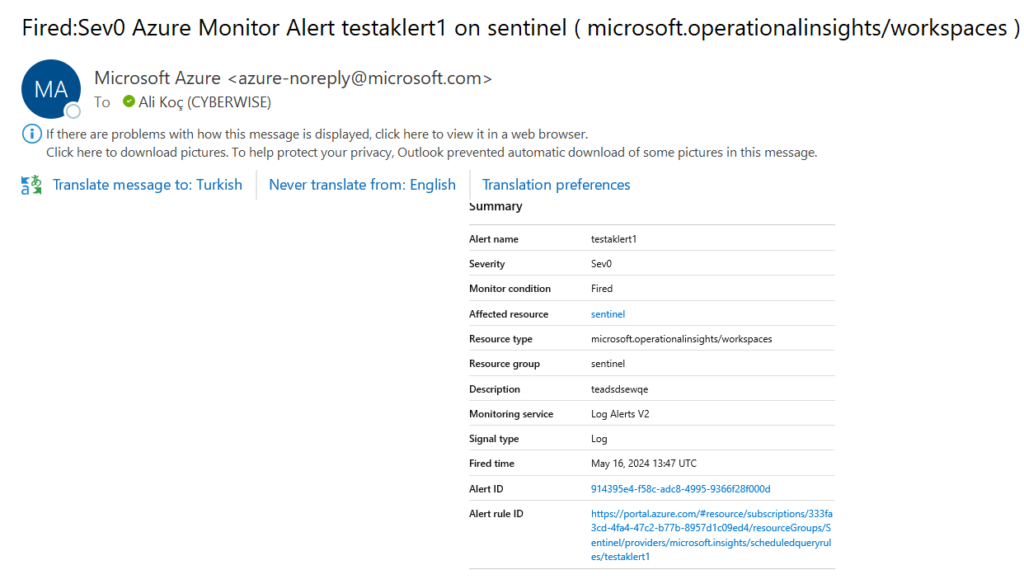

Kural oluşturulduktan sonra test işlemimizi sağlamak için break glass user’ımıza giriş yapıyoruz ve alert’in tetiklenmesini sağlıyoruz.

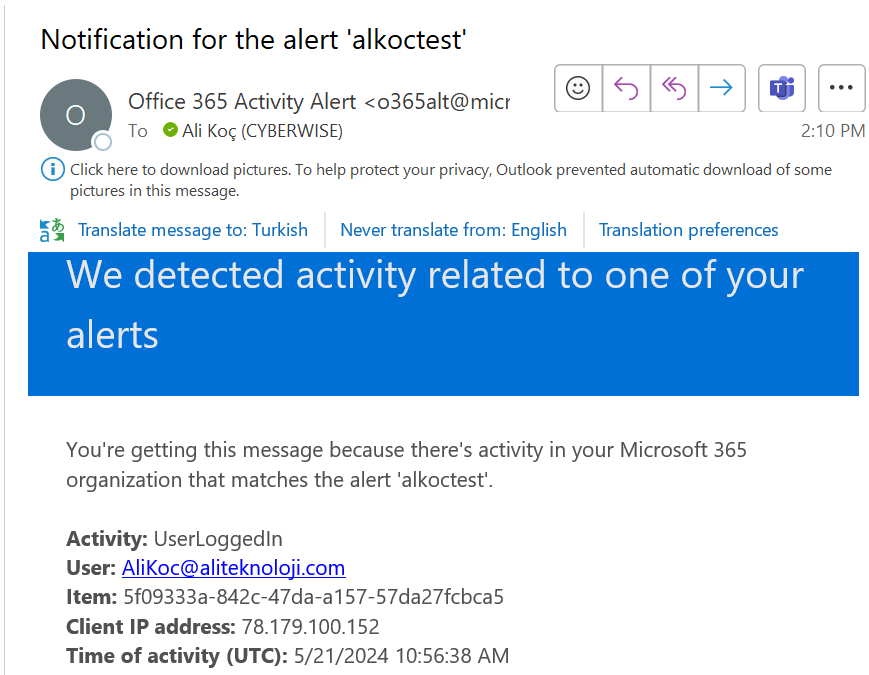

Erişim sonrası dakikalar içinde aşağıdaki gibi bir uyarı almayı bekliyoruz.

2. Activity Alerts

Alert mekanizması için bir diğer yöntem ise e-mail activity Rule yeteneği ile bir kural oluşturulması.

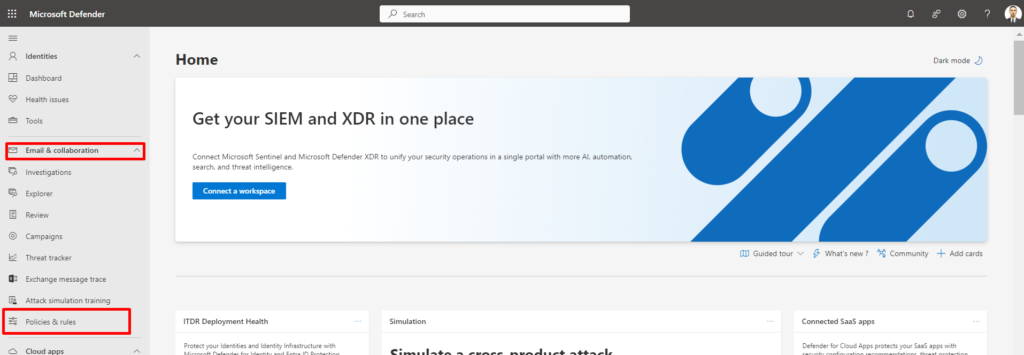

İlk olarak security.microsoft.com adresine giriş yapıyoruz.

Sol panelde bulunan “E-mail and Collaboration” tab’ı altında Policies and Rules seçeğine tıklıyoruz.

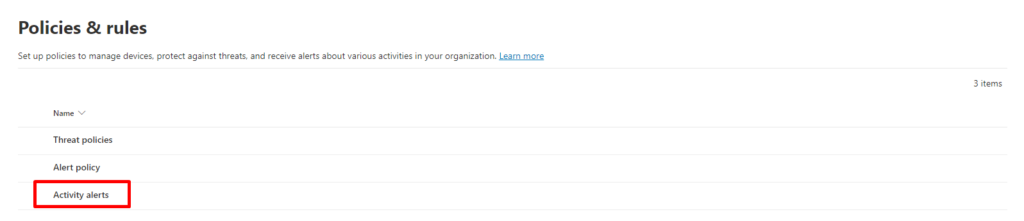

Açılan ekranda “Activity Alerts” seçeneğine tıklıyoruz.

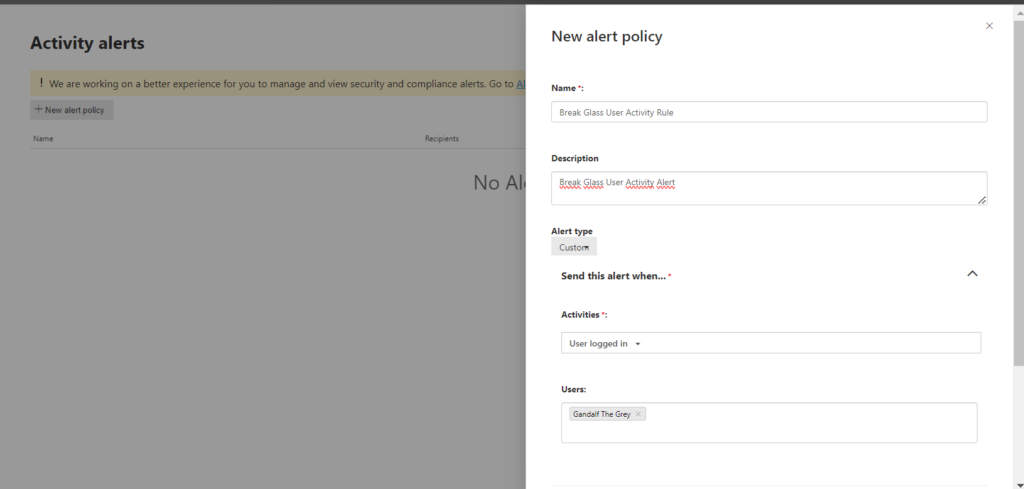

Açılan ekranda “New Alert Policy” diyerek kuralı oluşturuyoruz.

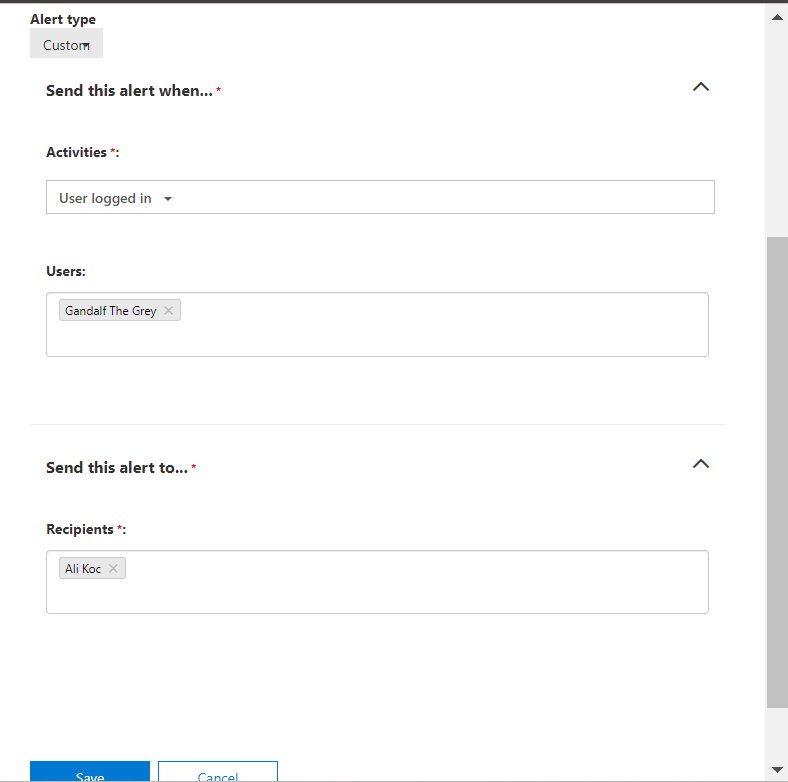

Aşağıdaki ayarları yapıyoruz.

“Save” diyerek kuralı tamamlıyoruz.

Bu kural ile bu kullanıcı login olma işlemi sağladığı durumda bizlere aşağıdaki gibi bir alert gelecektir.

Conculusion

Break Glass User, acil durum erişimi sağlamak için önemli bir güvenlik stratejisidir. Doğru şekilde uygulandığında, kuruluşlar beklenmedik olaylara hızlı ve etkili bir şekilde yanıt verebilirler. Ancak, bu hesapların kullanımı ve erişimi sıkı bir şekilde kontrol edilmeli ve izlenmelidir, böylece güvenlik riskleri minimize edilir. Bir sonraki makalede görüşmek üzere.

Microsoft Entra ID | macOS Platform SSO

Microsoft Entra ID Platform Single Sign On, macOS’ta Enterprise Single Sign-on Extension (SSOe) kullanılarak etkinleştirilen yeni bir özelliktir. Platform SSO’nun avantajı, kullanıcıların Microsoft Entra ID parolalarını kullanarak Mac’te oturum açmalarına veya donanıma bağlı bir key kullanarak da SSO’dan yararlanmalarına olanak sağlamasıdır. Bu hem iki ayrı parolayı hatırlamak zorunda kalmayarak son kullanıcı deneyimini iyileştiriyor hem de yöneticilerin local admin parolasını yönetme ihtiyacını azaltıyor. Kurumlardaki Mac müşterileri uzun zamandır Mac’lerde oturum açmak için Microsoft Entra ID parolalarını kullanabilecekleri bir çözüme ihtiyaç duymaktaydılar.

World Password Day ! – Peki ya Şifrelerimizden Kurtulsak !!

Sektörde 2013 Yılından beri her yıl Mayıs ayının ilk Perşembe günü “World Password Day” olarak bilinmektedir. Şifrelerimizin güvenliğini sağlamak başlı başına bir problem olduğunu hepimiz biliyoruz. Bunun için farklı güvenlik çözümlerine ihtiyaç duyuyoruz. Bununla beraber güvenlik çözümlerinin yanı sıra, personellerimizin farkındalığını arttırmak da başlı başına bir çözüm yöntemi haline gelmiş bulunmakta.

Güvenlik demişken, bir şifre nasıl güvenli olabilir ? Kaç karakterli olmalıdır? Sadece rakamlardan oluşsa veya farklı karakterlerde mi bulunsa ?

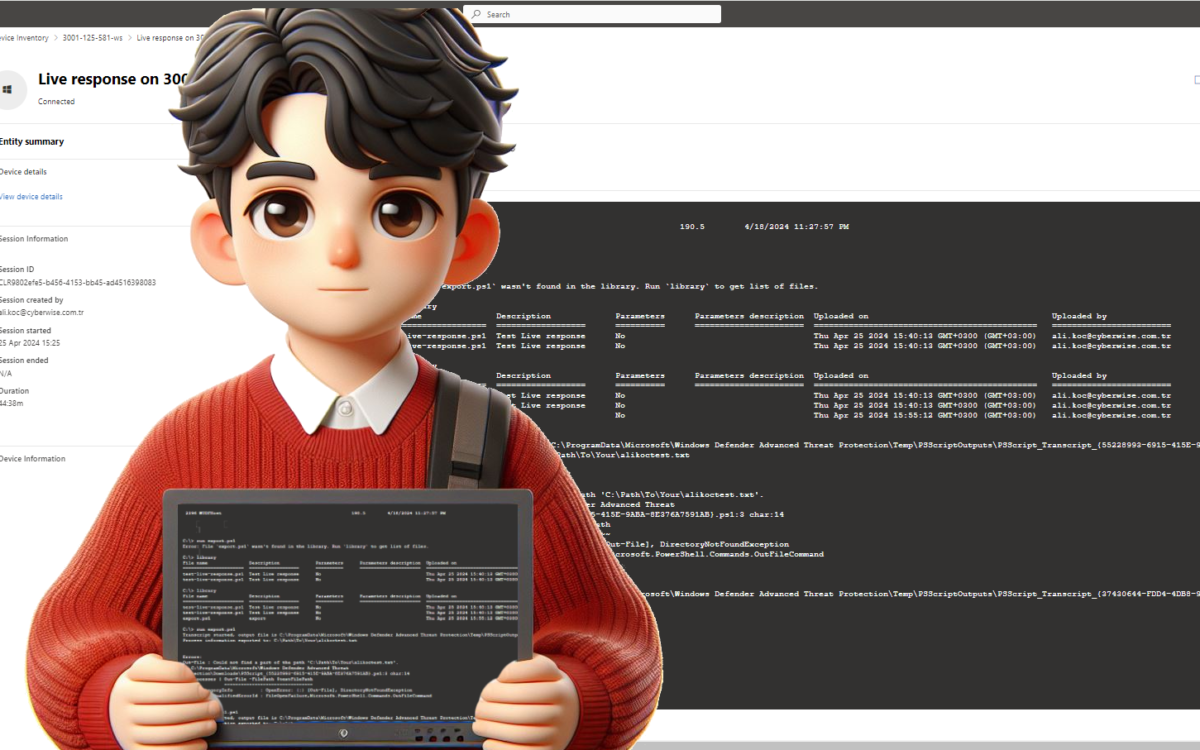

Using Live Response in Microsoft Defender for Endpoint

Microsoft Live Response, Microsoft 365 Defender portalının içerisinde yer alan olan güçlü bir özelliktir. Live Response kullanımı ile IT ekipleri olası caselerde daha fazla data erişimi için uzaktan komut dosyası çalıştırmak için uzak bir oturum kurabilir.

Live Response kullanımı ile önceden tanımlanmış komutları çalıştırmak mümkündür ve daha da güçlü olanı özel PowerShell komut dosyalarını yükleme yapılarak istenilen komutlarda çalıştırılabilir. Kısacası Live Response, Defender for Endpoint ürününe tamamen entegre edilmiş bulut tabanlı etkileşimli bir shell ürünüdür.