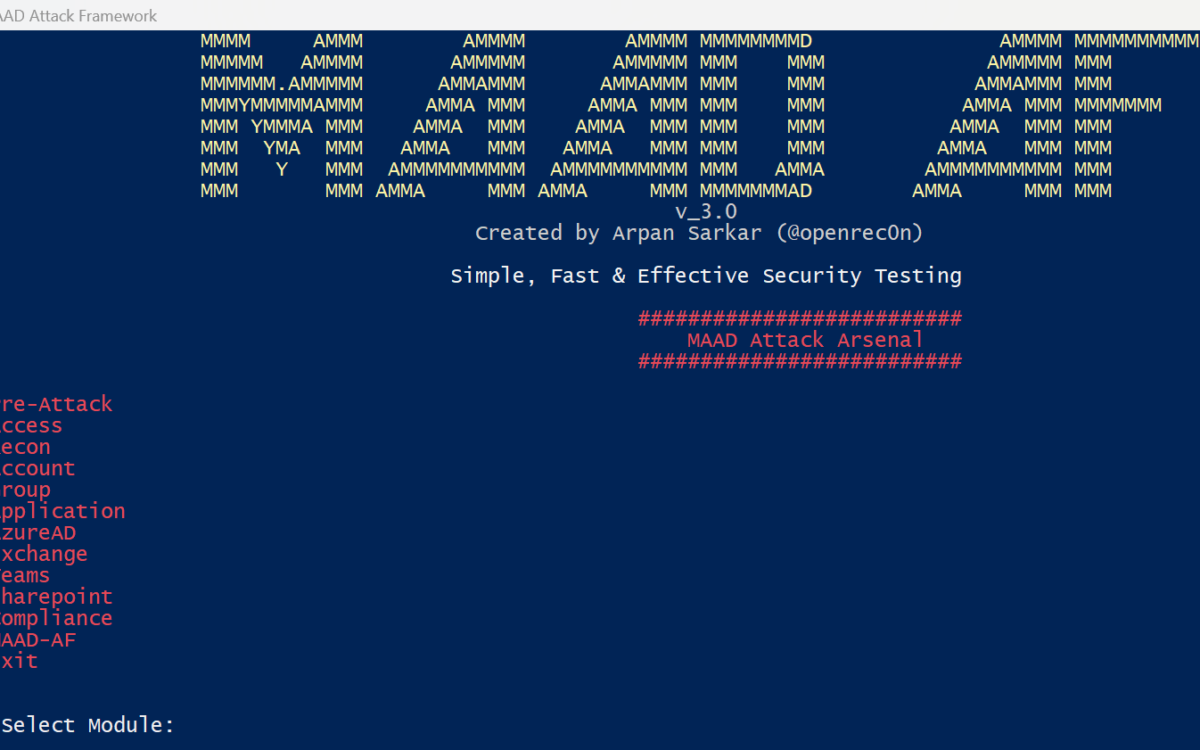

MAAD-AF (Microsoft 365 & Azure AD Attack Framework) Vectra ile , Microsoft 365 ve Azure AD ortamlarının güvenliğini test etmek için geliştirilmiş açık kaynaklı bir bulut saldırı simulation uygulamasıdır. MAAD-AF, sezgisel bir test aracı sağlayarak ve en kritik alanlara odaklanarak güvenlik uygulayıcıları için bulut güvenlik testini basit, hızlı ve etkili hale getirmek üzere tasarlanmıştır.

MAAD-AF, farklı M365/Azure AD bulut tabanlı araç ve hizmetlerdeki yapılandırma kusurlarından yararlanmak için kullanımı kolay çeşitli saldırı modülleri sunmakta ve zaman içinde kolayca entegre edilip yeni modüller eklenebilir. Neredeyse hiç kurulum gerektirmemesi ve etkileşimli saldırı modülleri sayesinde güvenlik ekipleri bulut güvenlik kontrollerini, tespit yeteneklerini ve yanıt mekanizmalarını kolay ve hızlı bir şekilde test edebilir.

Gereksinimler

Özellikler

- Attack emulation tool

- Fully interactive (no-commands) workflow

- Zero-setup deployment

- Ability to revert actions for post-testing cleanup

- Leverage MITRE ATT&CK

- Emulate post-compromise attack techniques

- Attack techniques for Entra ID (Azure AD)

- Attack techniques for Exchange Online

- Attack techniques for Teams

- Attack techniques for SharePoint

- Attack techniques for eDiscovery

MAAD-AF, güvenlik testlerini basitleştirmek için tasarlanmıştır. Komut gerektirmeyen ve sezgisel istem tabanlı iş akışıyla MAAD-AF, saldırı tekniklerini anlamayı ve yürütmeyi kolaylaştıran basit bir çerçeve sunmaktadır.

30’dan fazla saldırı modulü içermektedir. Modülleri linkten inceleyebilirsiniz : https://maad-af.com/MAAD-AF%20Modules/

Detayları github’dan takip edebilirsiniz : https://github.com/MSalikoc/MAAD-AF

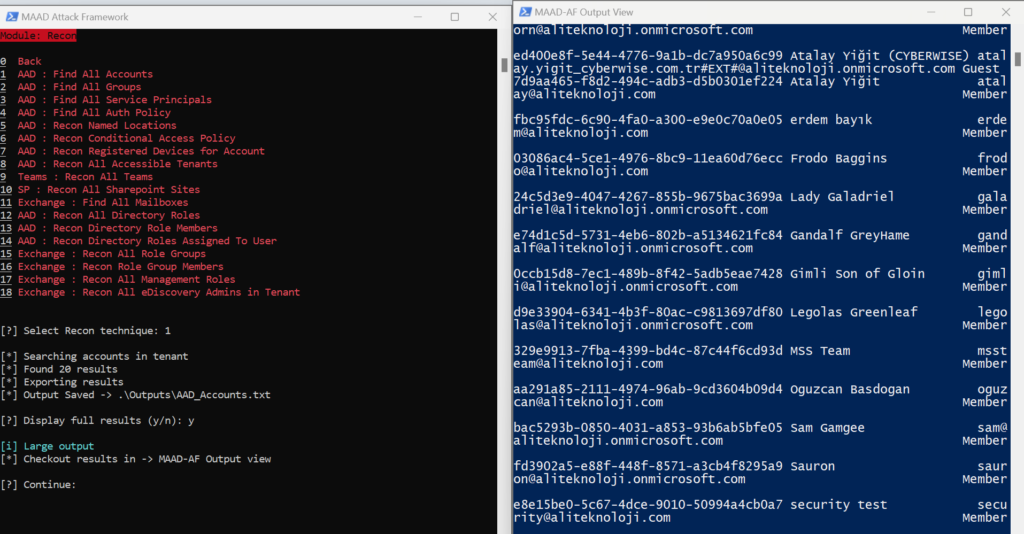

MAAD-AF Nasıl Kullanabiliriz ?

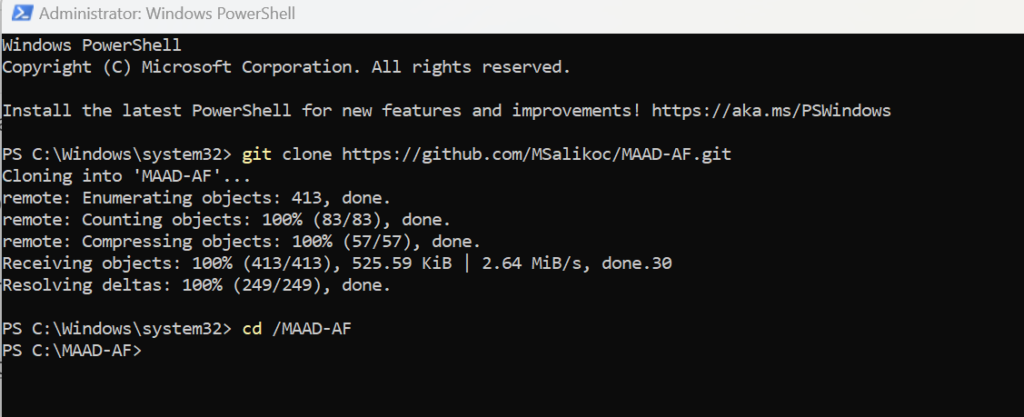

İlk olarak gereksinimleri karşıladıktan sonra Powershell’i Administrator yetkileri ile çalıştırıyoruz.

- Clone MAAD-AF from GitHub

> git clone https://github.com/MSalikoc/MAAD-AF.git

> cd /MAAD-AF

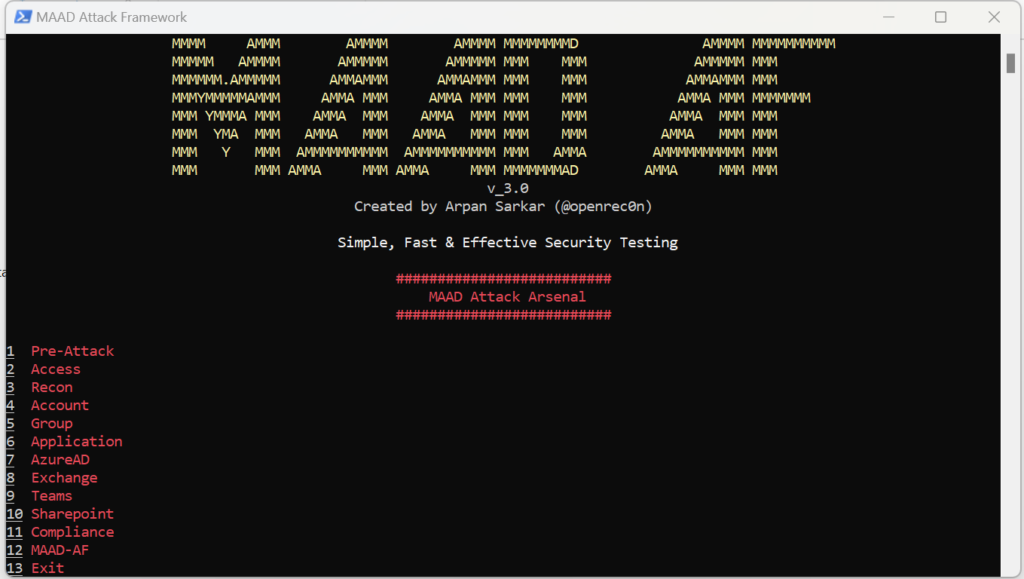

- Launch MAAD-AF

# Launch and bypass dependency checks

> MAAD_Attack.ps1 -ForceBypassDependencyCheck

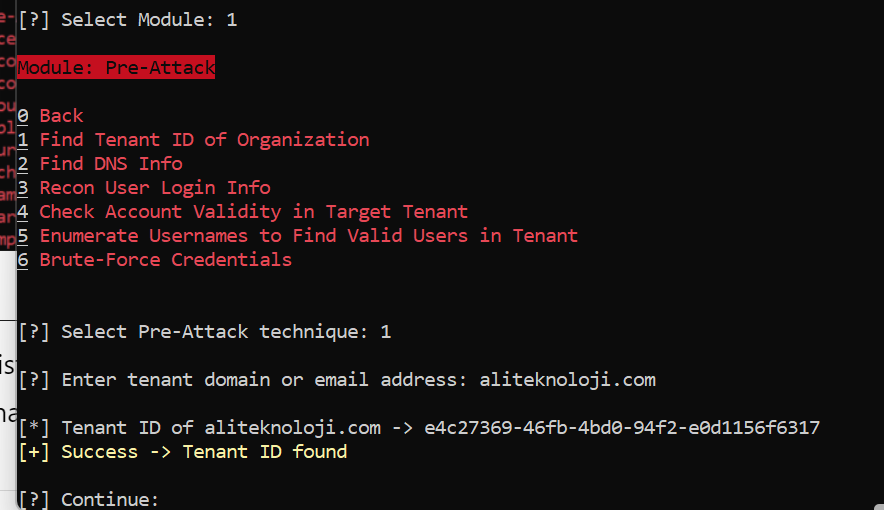

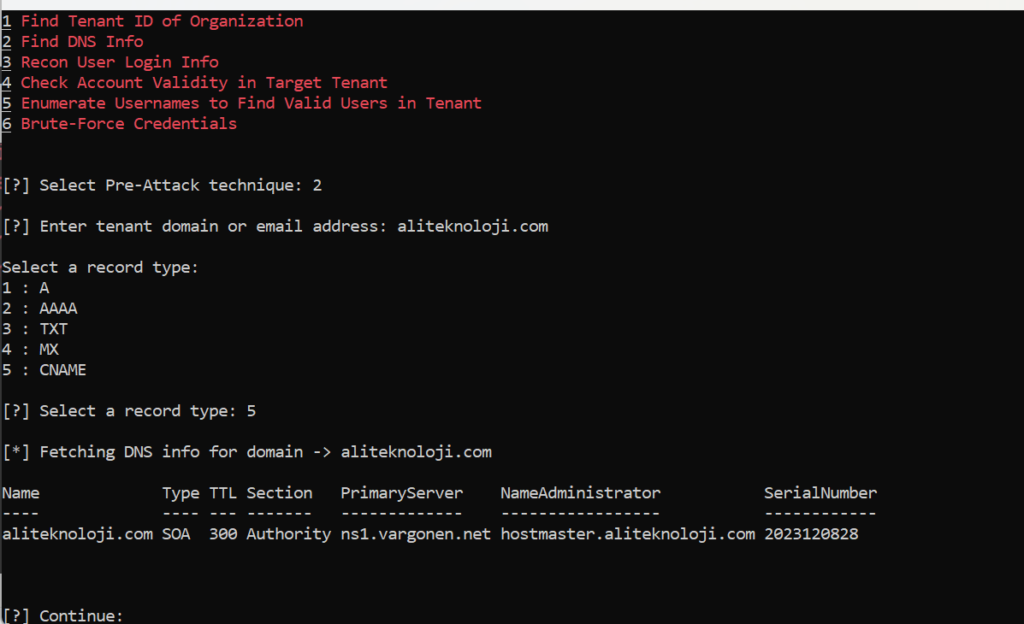

Eğer isterseniz discover modulleriyle ortamınızı keşfedebilir, dilerseniz pre-attack ve diğer modülleri kullanarak sisteminizde simulationlar gerçekleştirebilirsiniz. Bu noktada sisteminizde detaylı değişiklikler için Azure-AD login olarak da kullanabilirsiniz.

Bir sonraki makalede görüşmek üzere

Thanks to Arphan Sarkar

Harika bir tool hocam , paylaşım için teşekkürler emeğine sağlık.