Günümüzde sistemlerimize bağlanan cihazların güvenliğini kontrol etmek artık bizler için vazgeçilmez bir güvenlik bakış açısı olmuş durumda. Zero Trust bakış açısında “her zaman doğrula” mantığı ile sistemize dahil olan tüm cihazların güvenliğinden emin olmalıyız.

Günümüzde birçok kurum, kullanıcılarının şirket kaynaklarına erişmesine izin vermeden önce yönetilen ve uyumlu cihazlardan çalışmalarını şartlarını koşuyor. Ancak, başka bir kuruluş tarafından yönetilen cihazlardan çalıştıkları için misafir kullanıcılarda bu politikayı uygulamak o kadar basit değil. O cihazları yönetemeyeceğimiz için bu tarz uyumluluk politikalarını da uygulayamayız. Bu sebeple bu cihazların sistemimize dahil olmaları konusunda daha dikkatli olmalıyız.

Tenantlar arası erişim ayarlarını yapılandırarak, diğer Microsoft Entra tenantlarından gelen compliant ve managed cihazlara güvenebiliriz. Bir nevi karşı tarafın politikasını kendimiz için de kullanabiliriz.

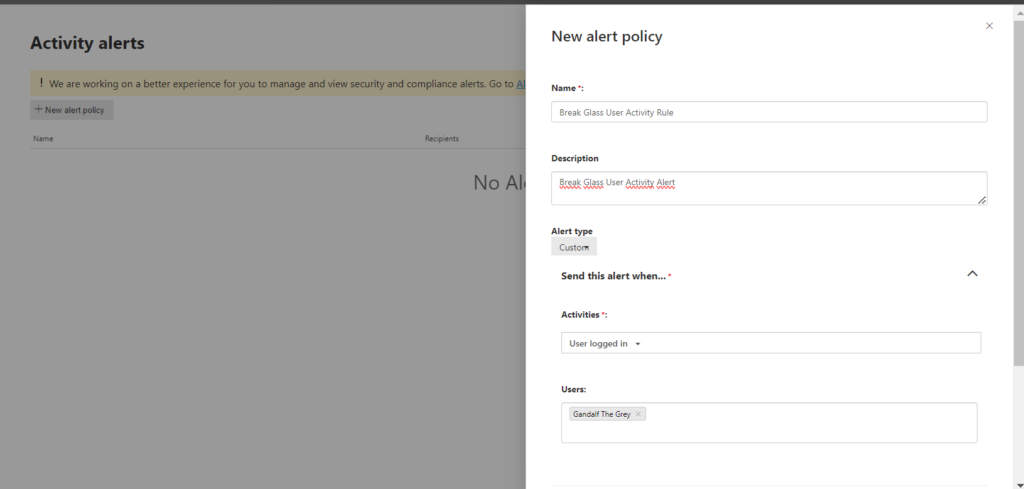

Configure Cross-Tenant Settings

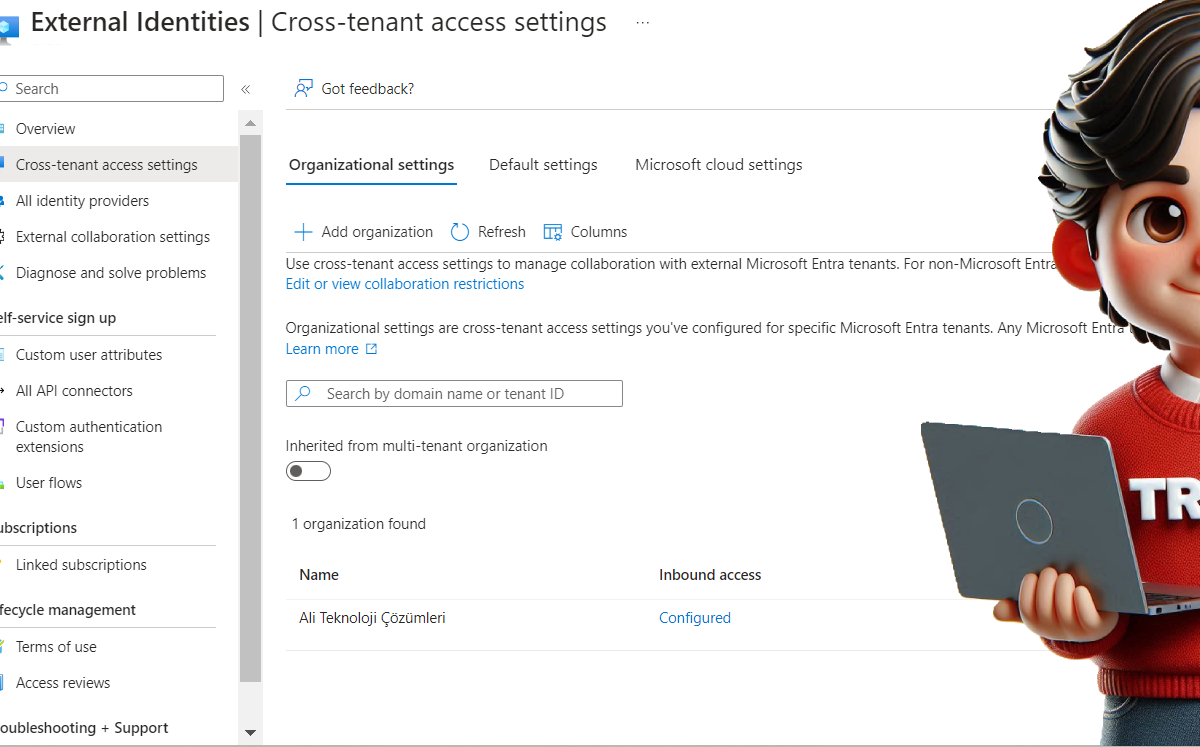

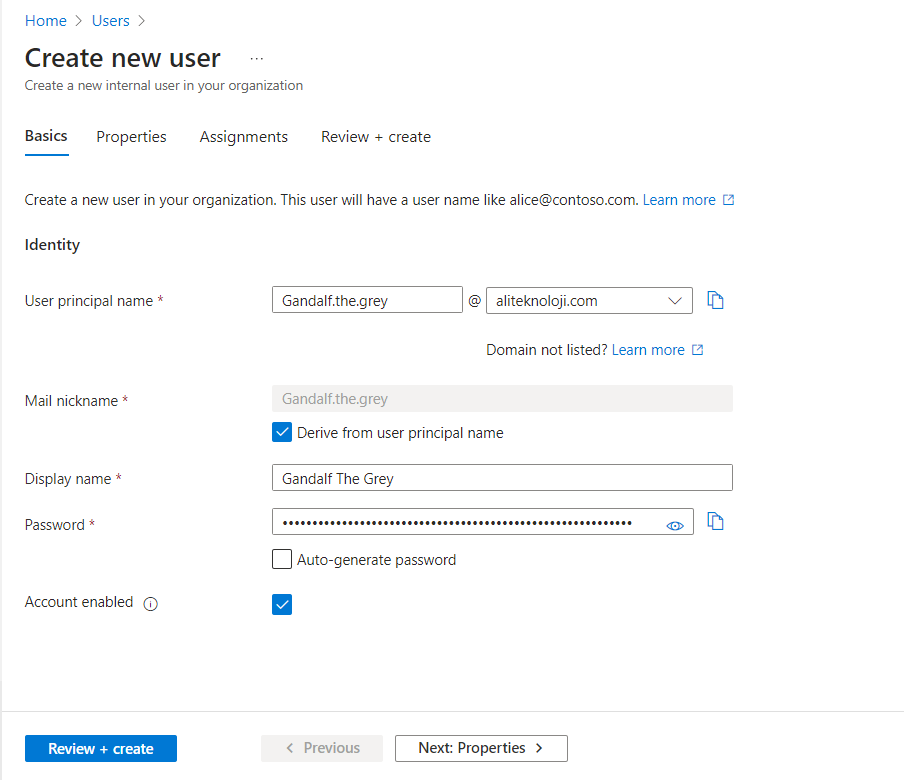

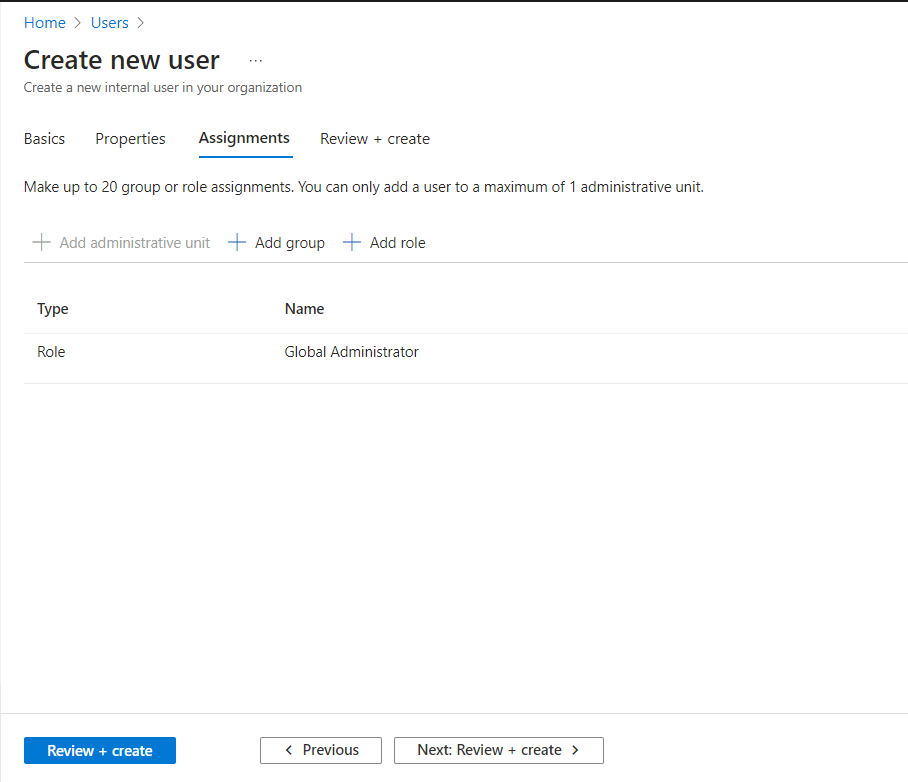

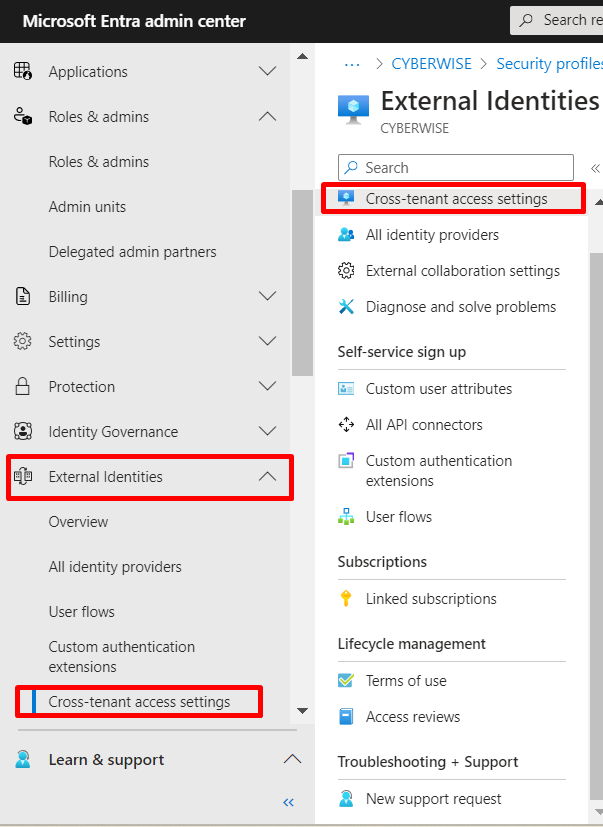

Microsoft Entra admin center giriş yaparak External Identities > Cross-tenant Access Settings bölümüne giriyoruz.

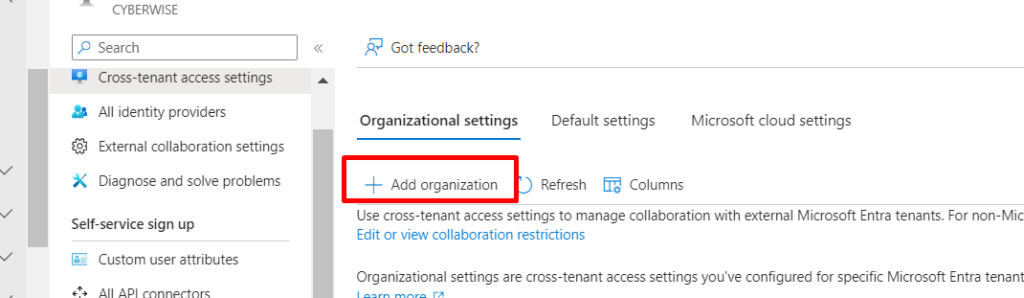

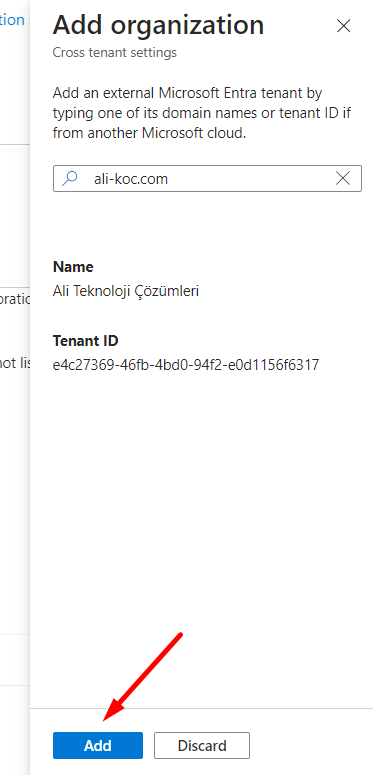

Daha sonra Add Organization diyerek ilgili tenantı ekliyoruz.

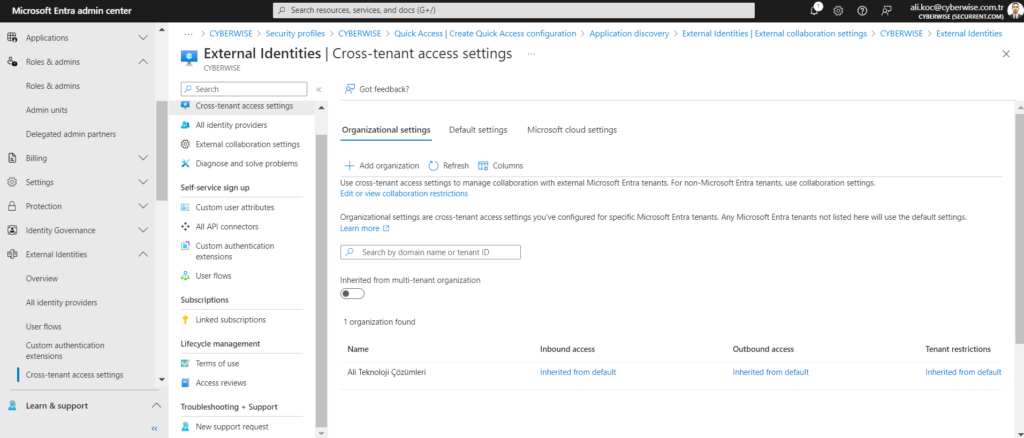

Ekleme yapıldıktan sonra aşağıdaki gibi görmeliyiz.

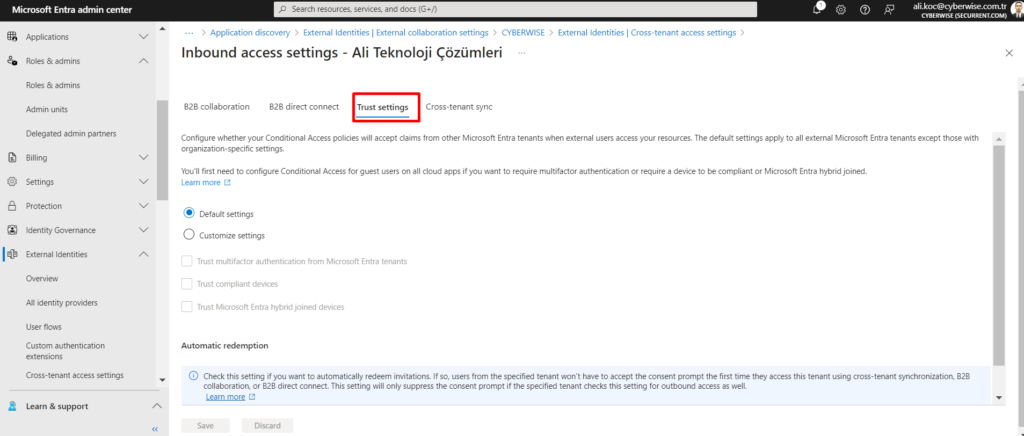

Daha sonra eklenmiş olan tenant detaylarına tıkladığımızda aşağıdaki gibi bir ekran ile karşılacağız.

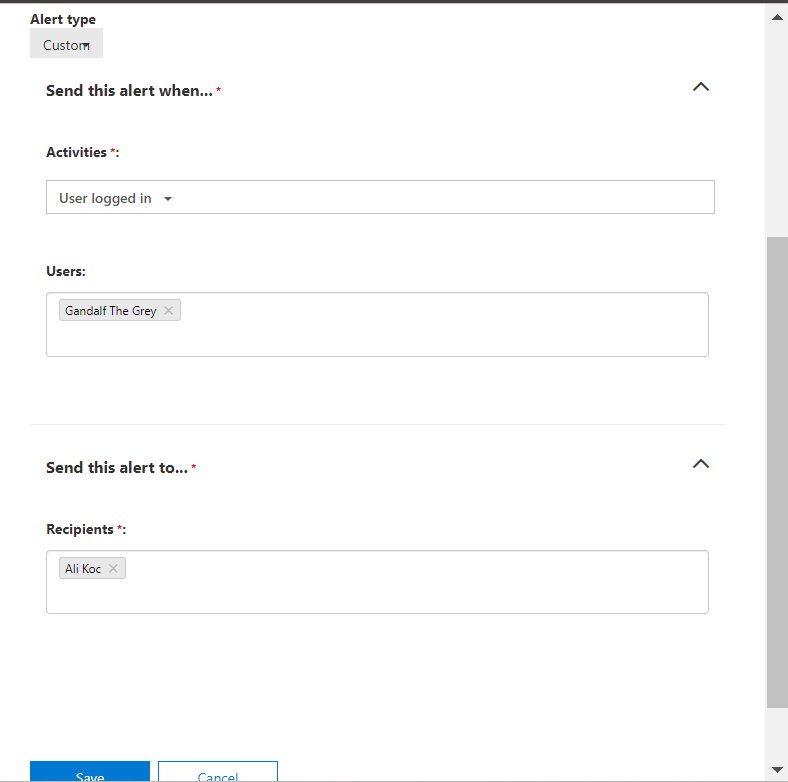

Üst panelde bulunan Trust Settings seçeneğine geçiyoruz.

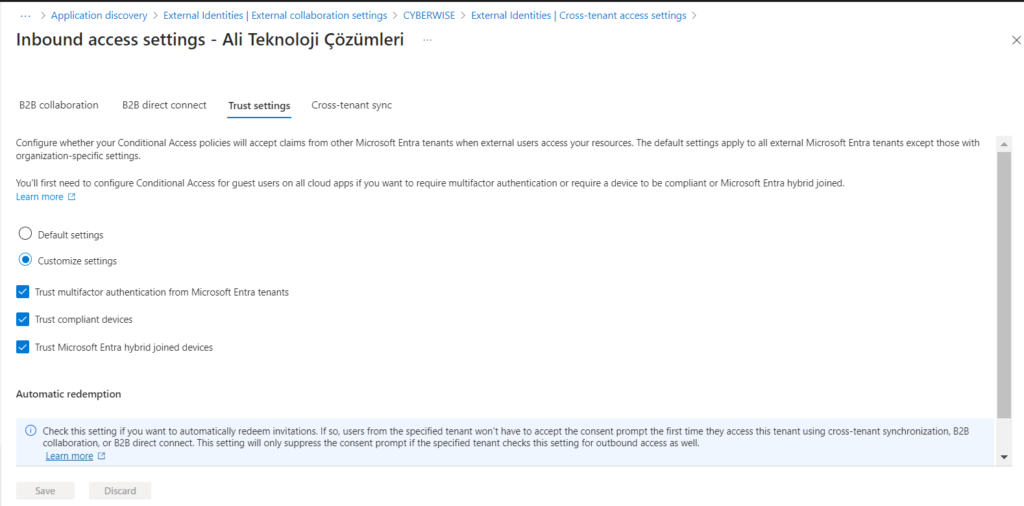

Default settings ile değil, Customize Settings seçeneği ile ilerliyoruz ve aşağıda bulunan;

• Trust Multifactor Authentication from Microsoft Entra Tenants,

• Trust Compliant Devices

• Trust Microsoft Entra Hybrid Joined Devices

seçeneklerini işaretleyerek kaydediyoruz.

Gerçekleştirilen ayarlar sonrasında, diğer Microsoft Entra tenantlarından gelen harici talepleri kabul edebilir ve bunlara güvenebilirsiniz. Çünkü burada aslında gelen cihazların mevcut tenantlarda “Compliant” olduğunu, MFA kullandığını ve sistemlerine dahil Entra Hybrid Joined olduğunu şart koşmuş olduk. Uyumlu bir cihaz için yapılan talep, BitLocker’ı olmayan bir cihazdan veya gerçek zamanlı koruması devre dışı bırakılmış bir cihazdan geliyor olabilir. Bu nedenle, bunu yalnızca güvenilir iş ortakları için veya şirketinizin birden fazla tenantı varsa yapılandırmak gerekmektedir.

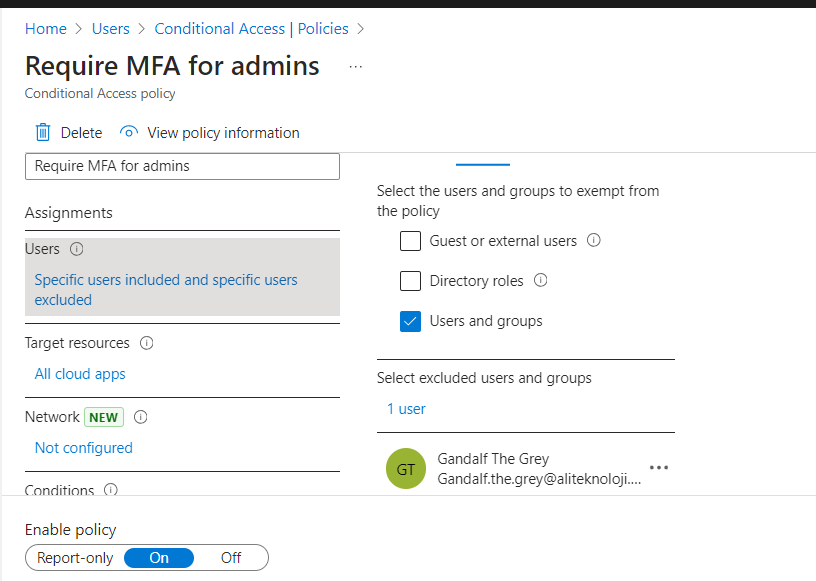

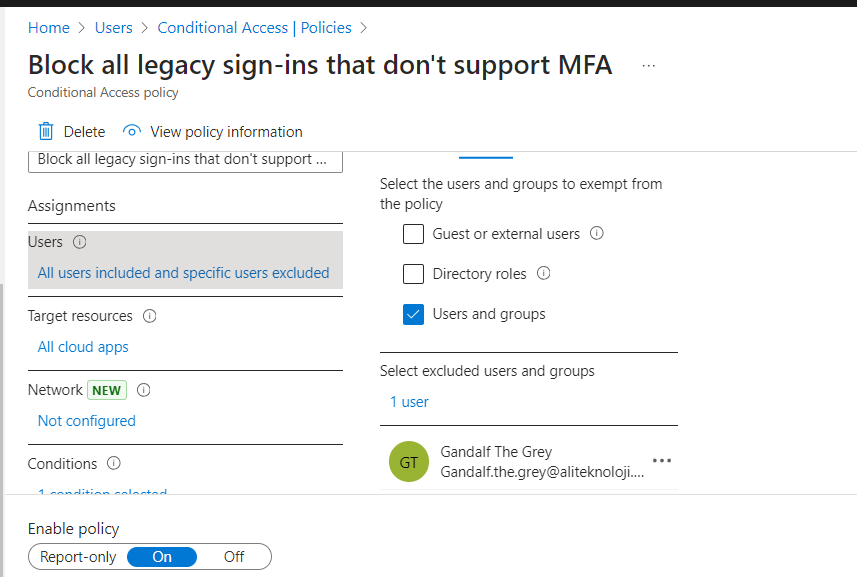

Bu çalışma, guest userların ortamınıza erişmeden önce compliant veya managed bir cihazdan oturum açmasını gerektiren etkin bir Conditional Access politikasına ihtiyaç duymaktadır. (https://medium.com/p/2251d9a9e93f)

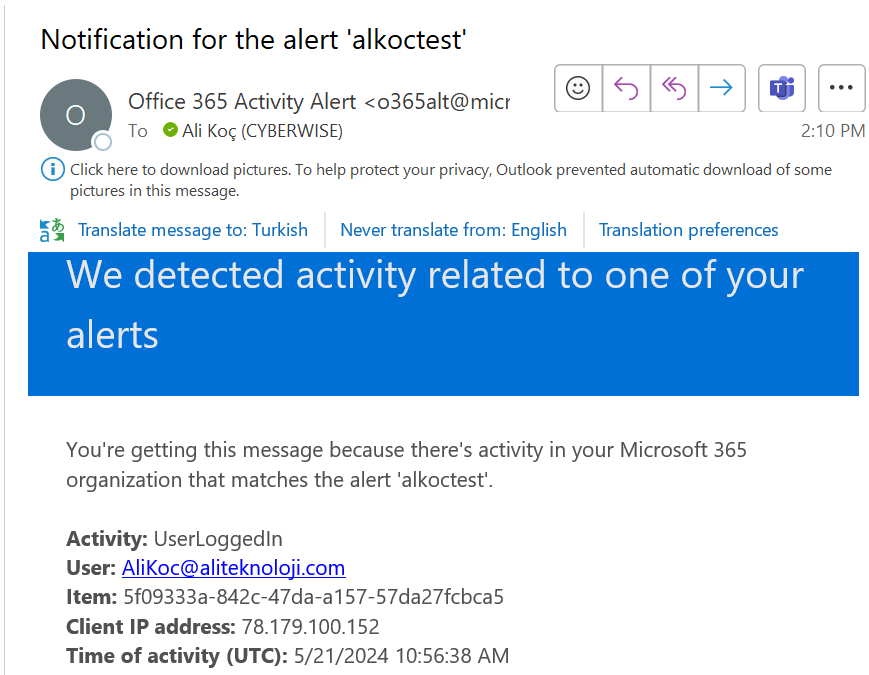

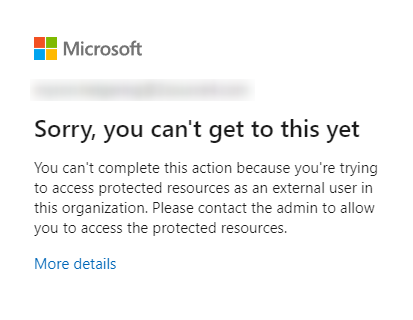

Yapılan işlem sonrası kullanıcıların yaşacağı senaryoya göz atarsak, guest kullanıcı ortama uyumlu olmayan veya yönetilmeyen bir cihazdan erişmeye çalışırsa, bunu yapamayacak ve aşağıdaki hata mesajını alacaktır.

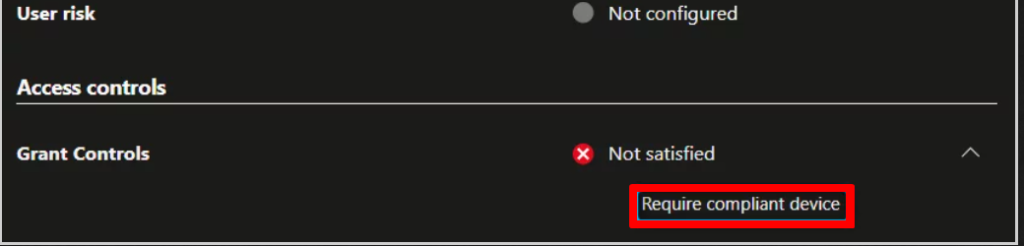

Ayrıca Sign-in loglarını incelediğinizde doğrudan neden log-in olamadığını görüntülüyor olacağız.

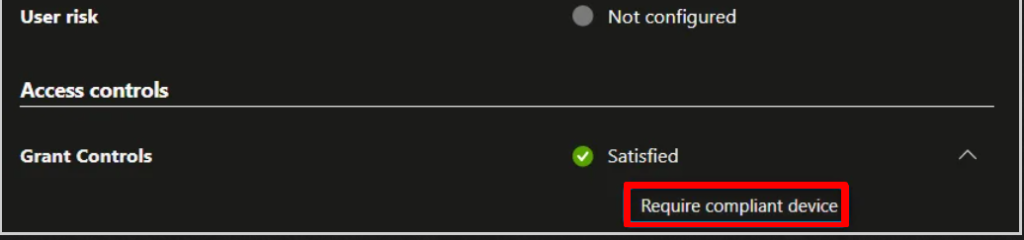

Eğer Guest User, compliant veya managed bir cihazdan oturum açmaya kalktığında sign-in loglarında başarılı log-in işlemini de görüyor olacağız.

Sonuç olarak, Guest kullanıcılar için cihaz güvenliğini sağlamak, organizasyonların dijital güvenlik stratejilerinde kritik bir rol oynamaktadır. Misafir kullanıcılar genellikle dış kaynaklardan geldiği için güvenlik riski oluşturabilir ve bu risklerin yönetilmemesi, hassas verilere yetkisiz erişim gibi ciddi sorunlara yol açabilir. Ancak doğru şekilde yapılandırılmış Device Trust politikaları ve Koşullu Erişim (Conditional Access) çözümleri ile bu riskleri minimuma indirmek mümkündür.

Cihazların Intune ile yönetilmesi, MFA gibi ek güvenlik katmanlarının uygulanması ve uyumluluk politikalarının kullanılması, guest kullanıcıların erişimini sadece güvenli ve yönetilen cihazlarla sınırlamayı sağlayarak olası tehditleri ortadan kaldırır. Bu adımlar, hem organizasyonların güvenlik duruşunu güçlendirecek hem de Zero Trust ilkelerine uygun olarak güvenlik risklerini minimize edecektir. Guest kullanıcılar için güvenli cihaz erişimini zorunlu kılmak, modern dijital iş dünyasında güvenliği sağlamanın en etkili yollarından biridir.