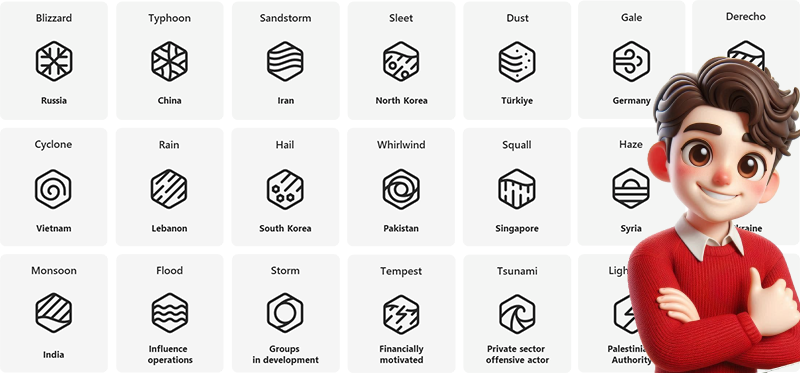

Siber güvenlik sektöründe çığır açacak bir adımla Microsoft ve CrowdStrike, devlet destekli ve siber suç gruplarının adlandırılmasında daha fazla tutarlılık ve şeffaflık sağlamak amacıyla stratejik bir iş birliği başlattıklarını duyurdu.

Bu girişim, tehdit istihbaratında uzun süredir yaşanan büyük bir sorunu çözüme kavuşturmayı hedefliyor: adlandırma tutarsızlığı. Farklı güvenlik firmalarının aynı tehdit aktörüne farklı isimler vermesi, güvenlik ekiplerinin analiz, tespit ve müdahale süreçlerini zorlaştırıyor. Microsoft ve CrowdStrike, bu boşluğu kapatmak için ortak bir tehdit aktörü adı eşleştirme rehberi oluşturdu

Bu Neden Önemli?

Yıllardır güvenlik profesyonelleri, tehdit aktörlerinin farklı platformlarda farklı adlarla anılması nedeniyle parçalanmış bir tehdit görünümüyle mücadele ediyor. Örneğin:

- Microsoft, Rusya bağlantılı bir aktörü Midnight Blizzard olarak adlandırıyor

- CrowdStrike ise aynı gruba COZY BEAR diyor

- Diğer kaynaklarda APT29 olarak geçiyor

- Bazı yerlerde UNC2452 etiketiyle takip ediliyor

Bu farklılıklar, istihbaratın eşleştirilmesini geciktiriyor, olay müdahalesinde iletişim sorunlarına yol açıyor ve gereksiz iş yükü yaratıyor. Aktif bir saldırı sırasında zamanın ne kadar kritik olduğunu düşündüğümüzde, bu tür kafa karışıklıkları ciddi sonuçlara neden olabilir.

Çözüm: Ortak Adlandırma Rehberi

Microsoft ve CrowdStrike, tehdit aktörlerini eşleştiren bir karşılıklı adlandırma kılavuzu yayımladı. Bu kılavuz:

- Her iki şirketin izlediği tehdit aktörlerini listeliyor

- Microsoft’un “hava durumu temalı” (örneğin Midnight Blizzard) ve CrowdStrike’ın “hayvan temalı” (örneğin COZY BEAR) adlandırma sistemlerini eşleştiriyor

- Güvenlik ekiplerinin farklı platformlardaki verileri hızla çevirmelerine ve anlamlandırmalarına yardımcı oluyor

- İstihbarat paylaşımı, olay eşleştirme ve hızlı müdahale süreçlerini destekliyor

Şu anda bu kılavuz, 150’den fazla tehdit aktörünü kapsıyor ve tehdit ortamı geliştikçe düzenli olarak güncellenecek.

🔗 GitHub üzerinden kamuya açık olarak paylaşılan bu eşleştirme rehberi, araştırmacılar ve analistler için erişilebilir olacak.

Daha Geniş Bir İş Birliği Vizyonu

Bu iş birliği yalnızca Microsoft ve CrowdStrike ile sınırlı değil. Aşağıdaki büyük oyuncular da katkı sağlamaya hazırlanıyor:

- Google / Mandiant

- Palo Alto Networks’ Unit 42

- Ve diğer sektör liderleri

Amaç, tek bir adlandırma sistemi oluşturmak değil; bunun yerine, farklı taksonomiler arasında çapraz geçişe olanak tanıyan açık ve iş birliğine dayalı bir çerçeve oluşturmak.

Bu, özellikle Zero Trust mimarileri, ortak tehdit istihbaratı ve kurumsal güvenlik ekipleri arasında hızlı bilgi paylaşımı için büyük önem taşıyor.

Daha Geniş Etkileri

Bu adım, şu konularda önemli iyileşmeler sağlayacak:

✅ Daha doğru ve tutarlı tehdit aktörü tanımlamaları

✅ Hızlı ve etkili olay müdahalesi

✅ Operasyonel karışıklıkların azalması

✅ Güvenlik ekipleri ve iş ortakları arasında daha net iletişim

✅ Daha olgun ve dayanıklı bir tehdit istihbaratı ekosistemi

Bu gelişme, SOC ekipleri, olay müdahale uzmanları ve tehdit analistleri için daha çevik ve güvenli bir çalışma ortamı sağlayacak. Aynı zamanda, CISO’lar ve güvenlik mimarları için de karmaşık riskleri daha açık şekilde anlatabilmelerine olanak tanıyacak.

Siber güvenlik yalnızca araçlarla değil — açıklık, iş birliği ve toplulukla güçlenir. Microsoft ve CrowdStrike’ın bu adımı, sektör genelinde liderlik örneği niteliğinde. Tehditler gelişiyor, ama savunma hattımız da birlikte güçleniyor.

👉 Microsoft’un resmi duyurusunu buradan okuyabilirsiniz:

https://www.microsoft.com/en-us/security/blog/2025/06/02/announcing-a-new-strategic-collaboration-to-bring-clarity-to-threat-actor-naming/